Почему нельзя защитить флешки иначе — ОКБ САПР

Настоящие мастера своего дела знают, что профессиональными секретами делиться нельзя. Именно эти секреты являются целью промышленного шпионажа и интриг, предметом гордости и залогом процветания, а также основой сюжета исторических легенд – вспомним лак Страдивари или ослепление авторов Храма Василия Блаженного. Чтобы Ваши профессиональные секреты не стали секретом Полишинеля, они должны быть профессионально защищены

Для владельцев информационных систем USB-флешки связаны с головной болью как источник неизбежного заражения систем вредоносным ПО и практически непредотвратимых утечек.

Основания для такого мнения, безусловно, есть, и очень существенные:

| Свойство USB-памяти | Выгода | Опасность |

|---|---|---|

| Предназначается для хранения информации и переноса ее с одного ПК на другой. | В ходе работы организации часто требуется переносить файлы с одного ПК на другой, такая возможность делает рабочий процесс быстрее и эффективнее. |

Невозможно ограничить перенос информации, записанной на флешку, на компьютеры вне организации, возрастает возможность утечки данных из организации. |

| Может использоваться на любом или почти любом ПК за счет стандартного интерфейса подключения и отсутствия необходимости установки дополнительного ПО. | Сотрудник становится мобильнее, имея возможность работать с необходимыми данными не только на своем рабочем месте. | После работы на непроверенных ПК флешка, а затем и информационная система организации может быть заражена вирусами или другим вредоносным ПО. |

| Может применяться как для чтения, так и для многократной записи и удаления файлов. | Не требуется большого количества расходуемых носителей информации, работа пользователя удобнее, чем в случае с CD. | Файлы на USB-носителе могут быть несанкционированно удалены или изменены. |

| Недорого стоит | Применение в организации не требует значительных затрат, зачастую сотрудники применяют самостоятельно купленные устройства. |

Пользователи относятся к устройству легкомысленно, используют не только в служебных целях и часто теряют. |

| Небольшого размера и веса. | Удобно в применении и переноске. | Вынос за пределы организации трудно установить визуально, устройство легко может быть украдено у легального пользователя злоумышленником. |

Получается, что применение флешек на предприятии больше выгодно сотрудникам, чем владельцу предприятия.

Невольно задаешься вопросом, стоит ли комфорт персонала таких рисков?

Если предельно обобщить, то с точки зрения владельца системы проблемы с флешками две: на ней можно унести то, что не следует уносить, и на ней можно принести то, что не следует приносить. Для обеих проблем разработчики средств защиты информации предлагают свои решения.

Решения эти, конечно, различны по качеству и лежащим в основе принципам, однако, хуже другое – ни одно из них не обеспечивает возможности комфортной и в то же время безопасной работы в организации с USB-памятью. В этом легко убедиться, попытавшись оценить, какие именно защитные механизмы применяются, как правило, в СЗИ для обеспечения безопасного использования флешек. Будем исходить из того, что механизмы реализованы в СЗИ правильно и работает СЗИ надежно, рассмотрим только саму суть механизмов, то, на что они направлены, а не как они реализованы.

В этом легко убедиться, попытавшись оценить, какие именно защитные механизмы применяются, как правило, в СЗИ для обеспечения безопасного использования флешек. Будем исходить из того, что механизмы реализованы в СЗИ правильно и работает СЗИ надежно, рассмотрим только саму суть механизмов, то, на что они направлены, а не как они реализованы.

| Опасность | Механизмы защиты | Недостатки |

|---|---|---|

| Невозможно ограничить перенос информации, записанной на флешку, на компьютеры вне организации, возрастает возможность утечки данных из организации. | Установкой различных СЗИ, допускающих применение в информационной системе только строго определенных флешек (по уникальному идентификатору). Настройкой правил разграничения доступа определенных пользователей с определенными флешками. | Невозможно ограничить перенос информации, записанной на легальную флешку легальным пользователем. Сужается круг лиц, которые могут подозреваться в утечке, повышается вероятность успешного расследования инцидента, но не исключается возможность утечки. То есть, по сути, решение не является решением этой проблемы. То есть, по сути, решение не является решением этой проблемы. |

| После работы на непроверенных ПК флешка, а затем и информационная система организации может быть заражена вирусами или другим вредоносным ПО. | Установкой одной или нескольких программ защиты от вредоносного ПО (антивирусу, анти-maleware), настройкой в системы разграничения доступа (запрета запуска программ, отсутствующих в разрешенном списке, проверки целостности программ перед запуском, замены поврежденных программ резервными копиями по результатам проверки). | Существующие антивирусы не дают гарантированной защищенности, а только снижают риск. Системы разграничения доступа, действительно обеспечивающие эти функцию, дороги и редко устанавливаются только для того, чтобы обеспечить возможность работы с USB- памятью. |

| Файлы на USB-носителе могут быть несанкционированно удалены или изменены. | Снабжением USB-носителей средствами аутентификации пользователя или применением криптографических методов защиты данных, записываемых на эти носители. |

Это не решает проблемы искажений или удаления информации при обработке легальным пользователем (злонамеренной или в результате работы на враждебных СВТ) |

| Пользователи относятся к устройству легкомысленно, используют не только в служебных целях и часто теряют. | Оргмеры (централизованные закупки, регистрация и учет, запрет на внеслужебное использование, штраф за утерю) | Поскольку устройство недорогое, материальная ответственность за него не слишком обременительна, а внеслужебное использование не поддается контролю благодаря возможности многократной записи и удаления информации. |

| Вынос за пределы организации трудно установить визуально, устройство легко может быть украдено у легального пользователя злоумышленником. | Оргмеры (усиление охраны, запрет на вынос устройств за пределы территории предприятия). | Выполнение запрета на вынос трудно проконтролировать, усиление охраны предприятия не снижает вероятности кражи за пределами его территории. |

Получается, что все принимаемые меры имеют весьма отдаленное отношение к проблемам, связанным с применением USB-устройств.

Решения состоят так или иначе в снабжении флешек механизмами аутентификации пользователя и в предоставлении возможности запрещать использование в информационной системе таких устройств вообще, или разрешать использование только устройств с теми или иными уникальными идентификаторами. В лучшем случае это дополняется возможностью настройки правил разграничения доступа таким образом, чтобы пользоваться определенными флешками можно было только определенным пользователям и записывать на них не что- угодно, а только определенные файлы.

Все это скорее осложняет жизнь пользователям и администраторам безопасности информации, чем создает действительно защищенную и в то же время удобную инфраструктуру использования USB-памяти. Потому что «решения», как мы видим, «борются» просто не с тем, в чем состоят «проблемы».

Это очень легко понять, если проанализировать не то, насколько надежно та или иная система запрещает работу с теми или иными устройствами, а то, как, собственно, нам бы хотелось применять USB-носители в идеале.

Как мы уже определили, опасность применения флешек в информационной системе состоит не в том, что они тем или иным способом применяются внутри системы, а в том, что они могут с тем же успехом применяться и снаружи.

Информацию, записанную на них с рабочего ПК, можно унести и скопировать на другой ПК с неизвестно какими целями. Вредоносное или просто нежелательное, неразрешенное ПО самого разного рода можно записать на них с постороннего ПК и принести в организацию.

И в этом смысле мало что дает ограничение «использовать только строго определенные флешки», ведь и с разрешенной к использованию флешки можно переписать то, что не следует, туда, куда не следует.

Метод защиты от утечек через USB-носители путем ограничения их использования на защищаемых ПК несет в себе принципиальную ущербность, ведь применение флешек на посторонних ПК при этом никак не ограничивается.

Задача защищенной работы с USB-флешками в организации до сих пор выглядит практически нерешаемой. Ситуация тут, похоже, аналогична попыткам защитить от расхищения колхозную собственность. Невозможно защитить то, что никому не принадлежит.

Ситуация тут, похоже, аналогична попыткам защитить от расхищения колхозную собственность. Невозможно защитить то, что никому не принадлежит.

Речь, конечно, идет не о том, что флешки не принадлежат никому формально. Формально они, конечно, имеют хозяина, ведь кто-то за них заплатил. Однако посмотрим, что вообще обозначает «владелец» по отношению к USB-памяти.

Связь между устройством и его владельцем никаким образом технически не обусловлена. Человек знает, что это его флешка, флешка же не знает об этом ничего, для нее все люди совершенно одинаковы. Значит, фактическим владельцем флешки является тот, кто в данный момент имеет возможность подключить ее к компьютеру.

Получается, что обыкновенные USB-флешки по природе своей НИЧЬИ. А ничье невозможно защитить.

И невозможно сразу по двум причинам совершенно разных типов: психологической и технической.

С одной стороны, возвращаясь к приведенной аналогии с колхозом, то, что никому не принадлежит, никто и не стремится уж слишком старательно защищать. Однако «человеческий фактор» так или иначе можно скорректировать разного рода мотивациями.

Однако «человеческий фактор» так или иначе можно скорректировать разного рода мотивациями.

Хуже с техническим аспектом – защитить ничье невозможно потому, что модель угроз, необходимая для построения корректной системы защиты (и это касается не только информации), напрямую зависит от того, где проходят баррикады и кто по какую сторону от них.

В защите нуждается не информация сама по себе, а интересы ее владельца. А для того чтобы защитить интересы владельца, необходимо знать, в чем они заключаются. Для этого же, в свою очередь, нужно знать, кто владелец. Это легко проиллюстрировать на примере защиты компьютеров, темы, имеющей длительную и относительно успешную историю. Хорошо понятно, что владельцем ПК может быть как его непосредственный пользователь, так и совершенно другой человек. При этом по отношению к компьютеру, не оборудованному средствами защиты информации, владелец точно так же ничем не отличается от любого другого человека, способного его включить, как и «владелец» флешки от человека, заполучившего ее незаконно. И цель принятия различных мер по защите информации – обеспечить такой режим работы с компьютером, при котором доступом к информации будет управлять владелец.

И цель принятия различных мер по защите информации – обеспечить такой режим работы с компьютером, при котором доступом к информации будет управлять владелец.

Стало быть, наличие четко определяемого владельца – совершенно необходимое условие для обеспечения информационной безопасности. Владелец – это та точка отсчета, которая необходима для построения системы защиты.

ЗАЩИТА НЕРАВЕНСТВА

Если флешки выдаются сотруднику на работе, то, как и все СВТ, принадлежат они владельцу информационной системы. Если же сотрудники покупают их самостоятельно, разумно, что принадлежат эти флешки тем сотрудникам, которые их приобрели.

Тут кроется парадокс: может ли быть частью информационной системы элемент, принадлежащий другому владельцу? Казалось бы, вопрос весьма специфический и имеющий мало отношения к информационной безопасности системы.

Однако, это только на первый взгляд. Определив, кто является владельцем устройства и информации на нем, можно построить систему, защищающую не просто какую-то абстракцию от каких-то абстрактных опасностей, а защищающие интересы владельца информации. Другими словами, система защиты информации должна обеспечивать возможность распоряжаться доступом к ней владельцу информации на его усмотрение, а всем остальным – действовать в соответствии с назначенными для них владельцем правами.

Другими словами, система защиты информации должна обеспечивать возможность распоряжаться доступом к ней владельцу информации на его усмотрение, а всем остальным – действовать в соответствии с назначенными для них владельцем правами.

Защищенные устройства или системы – это такие, пользоваться которыми могут не все.

Это касается не только информационной сферы, но также и помещений, или, скажем, автомобилей. Защита интересов владельца – это защита его приоритетного положения по отношению к своей собственности.

Что же это означает применительно к защите флеш-памяти в формате USB-устройства?

Точкой отсчета при выстраивании системы защищенной работы с флеш-памятью в формате USB-устройства должен быть владелец системы. Только он должен определять, на каких компьютерах сотрудник сможет, а на каких не сможет применять свое устройство.

«Человеческий фактор» при такой системе оказывается не сведен к минимуму, а возведен к максимуму – никто не отнесется к собственности с большей ответственностью, чем ее владелец.

Значит, идеальная работа с USB-памятью в организации – это такая, когда владелец определяет:

- кто может использовать флешку;

- какую именно флешку сотрудник может использовать;

- на каких именно компьютерах данный сотрудник может использовать данную флешку.

Причем на каких именно компьютерах из всего мира, а не из компьютеров той информационной системы, владельцем которой является наш владелец флешки.

Казалось бы, это просто утопия – как можно что-то запретить на тех компьютерах, круг которых даже не может быть очерчен.

Однако, это не так. Именно такую возможность предоставляет система на основе защищенного носителя информации «Секрет».

как защитить информацию на устройствах / Хабр

Несколько предыдущих статей в нашем блоге были посвящены вопросу безопасности персональной информации, которая пересылается при помощи мессенджеров и социальных сетей. Теперь пришло время поговорить о мерах предосторожности относительно физического доступа к устройствам.

Как быстро уничтожить информацию на флешке, HDD или SSD

Часто информацию проще всего уничтожить, если она рядом. Речь идёт об уничтожении данных с накопителей — USB-флешек, SSD, HDD. Можно уничтожить накопитель в специальном шредере или просто чем-то тяжёлым, но мы расскажем о более изящных решениях.

Различные компании выпускают носители информации, которые получают функцию самоуничтожения прямо из коробки. Решений огромное количество.

Один из самых простых и наглядных примеров — USB-флешка Data Killer и ей подобные. Такое устройство внешне ничем не отличается от других флешек, но внутри есть аккумулятор. При нажатии на кнопку аккумулятор уничтожает данные на чипе путём сильного нагревания. После этого флешка не распознаётся при подключении, так что уничтожается и сама микросхема. К сожалению, подробные исследования о том, можно ли её восстановить, не проводились.

Источник картинки: хакер.ру

Есть флешки, которые не хранят никакой информации, но зато могут уничтожить компьютер или ноутбук. Если такую «флешку» положить рядом со своим ноутбуком, и

Если такую «флешку» положить рядом со своим ноутбуком, и товарищ майор кто-то пожелает быстро проверить, что на ней записано, то она уничтожит и себя, и ноутбук. Вот один из примеров такого киллера.

Для надёжного уничтожения информации, хранимой на жёстком диске, который находится внутри ПК, есть интересные системы.

Ранее они описывались на Хабре, но не упомянуть о них нельзя. Такие системы оснащены автономным питанием (то есть выключение электричества в здании не поможет остановить уничтожение данных). Есть и таймер на отключение электричества, который поможет, если компьютер изымают в отсутствие пользователя. Даже радио и GSM-каналы в наличии, так что уничтожение информации можно запустить удалённо. Уничтожается она путём генерации девайсом магнитного поля 450 кА/м.

С SSD так не получится, и для них как-то раз предложили вариант термического уничтожения.

Выше — кустарный метод, который ненадежён и опасен. Для SSD используются устройства иного типа, например, Импульс-SSD, уничтожающий накопитель напряжением в 20 000 В.

Стирается информация, трескаются микросхемы, накопитель приходит в полную негодность. Есть варианты и с дистанционным уничтожением (по GSM).

Продаются и механические уничтожители HDD. В частности, такой девайс выпускает LG — это CrushBox.

Вариантов гаджетов по уничтожению HDD и SSD много: они выпускаются как в РФ, так и за рубежом. Предлагаем обсудить такие устройства в комментариях — вероятно, многие читатели могут привести собственный пример.

Как защитить свой ПК или ноутбук

Как и в случае с HDD и SSD, есть много разновидностей систем защиты ноутбуков. Один из самых надёжных — шифрование всего и вся, причём таким образом, чтобы после нескольких попыток добраться до информации данные уничтожались.

Одна из самых известных систем защиты ПК и ноутбуков разработана компанией Intel. Технология называется Anti-Theft. Правда, её поддержка была прекращена несколько лет назад, так что это решение нельзя назвать новым, но в качестве примера защиты оно подходит. Anti-Theft давала возможность обнаружить украденный или потерянный ноутбук и заблокировать его. На сайте Intel говорилось, что система обеспечивает защиту конфиденциальной информации, блокирует доступ к зашифрованным данным и предотвращает загрузку ОС в случае несанкционированной попытки включить устройство.

Anti-Theft давала возможность обнаружить украденный или потерянный ноутбук и заблокировать его. На сайте Intel говорилось, что система обеспечивает защиту конфиденциальной информации, блокирует доступ к зашифрованным данным и предотвращает загрузку ОС в случае несанкционированной попытки включить устройство.

Эта и похожие на неё системы проверяют ноутбук на наличие таких признаков стороннего вмешательства, как слишком большое количество попыток входа в систему, сбой при попытке входа на заданный ранее сервер, блокирование ноутбука через интернет.

Anti-Theft блокирует доступ к набору микросхем системной логики Intel, в результате чего вход в службы ноутбука, запуск ПО или ОС будет невозможным даже в случае замены или переформатирования HDD или SDD. Также удаляются основные криптографические файлы, которые нужны для доступа к данным.

Если ноутбук возвращается к владельцу, тот может быстро восстановить его работоспособность.

Есть вариант с использованием смарт-карт или аппаратных токенов — в этом случае в систему нельзя войти без таких устройств. Но в нашем случае (если в двери уже стучат) нужно установить еще и PIN, чтобы при подключении ключа ПК запрашивал дополнительный пароль. Пока блокиратор такого типа не подключён к системе, её почти невозможно запустить.

Но в нашем случае (если в двери уже стучат) нужно установить еще и PIN, чтобы при подключении ключа ПК запрашивал дополнительный пароль. Пока блокиратор такого типа не подключён к системе, её почти невозможно запустить.

Работающий и сейчас вариант — написанный на Python скрипт USBKill. Он позволяет привести ноутбук или ПК негодность, если неожиданно изменяются какие-то параметры запуска. Его создал разработчик Hephaest0s, опубликовав скрипт на GitHub.

Единственное условие для работы USBKill — необходимость шифрования системного накопителя ноутбука или ПК, включая такие средства, как Windows BitLocker, Apple FileVault или Linux LUKS. Для активации USBKill есть несколько способов, в том числе подключение или отключение флешки.

Ещё один вариант — это ноутбуки с интегрированной системой самоуничтожения. Один такой в 2017 году получили военные РФ. Для уничтожения данных вместе с носителем нужно просто нажать на кнопку. В принципе, аналогичную кустарную систему можно сделать самому или приобрести в сети — их немало.

Один из примеров — мини-ПК Orwl, который может работать под управлением различных ОС и самоуничтожается при обнаружении атаки. Правда, ценник негуманный — $1699.

Блокируем и шифруем данные на смартфонах

На смартфонах под управлением iOS есть возможность стереть данные в случае многократных неудачных попыток авторизации. Эта функция штатная и включается в настройках.

Один из наших сотрудников обнаружил интересную особенность iOS-устройств: если необходимо быстро заблокировать тот же iPhone, достаточно пять раз подряд нажать на кнопку включения. В этом случае запускается режим экстренного вызова, и пользователь не сможет получить доступ к устройству по Touch или FaceID — только по код-паролю.

На Android также есть разные штатные функции защиты персональных данных (шифрование, многофакторная аутентификация для разных сервисов, графические пароли, FRP и так далее).

Из несложных лайфхаков относительно блокирования телефона можно предложить использовать отпечаток, например, безымянного пальца или мизинца. В том случае, если кто-то станет заставлять пользователя прикладывать большой палец к сенсору, после нескольких попыток телефон будет заблокирован.

В том случае, если кто-то станет заставлять пользователя прикладывать большой палец к сенсору, после нескольких попыток телефон будет заблокирован.

Правда, для iPhone и Android существуют программно-аппаратные комплексы, которые позволяют обойти практически любую защиту. Apple предусмотрела возможность отключения Lightning-разъёма при неактивности пользователя в течение определённого времени, но помогает ли это от взлома телефона при помощи указанных комплексов, неясно.

Некоторые производители выпускают телефоны, которые защищены от прослушки и взлома, но на 100% надёжными их назвать нельзя. Создатель Android Энди Рубин два года назад выпустил телефон Essential Phone, который был назван разработчиками «самым защищенным». Но он так и не стал популярным. Плюс практически не подлежал ремонту: если телефон ломался, то на нём можно было ставить крест.

Безопасные телефоны также выпускались компаниям Sirin Labs и Silent Cirlce. Гаджеты назывались Solarin и Blackphone. Компания Boeing создала Boeing Black — девайс, который рекомендуют сотрудникам оборонных ведомств. У этого гаджета есть режим самоуничтожения, который активируется в случае взлома.

У этого гаджета есть режим самоуничтожения, который активируется в случае взлома.

Как бы там ни было, со смартфонами в плане защиты от вмешательства стороннего лица всё обстоит несколько хуже, чем с носителями информации или ноутбуками. Единственное, что можно порекомендовать — не использовать смартфон для обмена и хранения чувствительной информации.

А что делать в общественном месте?

До настоящего момента мы говорили о том, как быстро уничтожить информацию, если кто-то стучится в дверь, а гостей вы не ждали. Но ведь есть ещё и общественные места — кафе, рестораны быстрого питания, улица. Если кто-то подойдёт со спины и заберёт ноутбук, то системы уничтожения данных не помогут. И сколько бы секретных кнопок ни было, со связанными руками нажать их не получится.

Самое простое — вообще не брать гаджеты с критически важной информацией на улицу. Если брать, то не снимать блокировку с устройства в людном месте без крайней необходимости. Как раз в этот момент, находясь в толпе, гаджет можно без проблем перехватить.

Чем больше устройств, тем проще перехватить хоть что-то. Поэтому вместо связки «смартфон + ноутбук + планшет» стоит использовать только нетбук, например, с Linux на борту. Звонить с его помощью можно, а информацию на одном гаджете проще защитить, чем данные сразу на трёх устройствах.

В общественном месте вроде кафе стоит выбирать место с широким углом обзора, и лучше сидеть спиной к стене. В этом случае можно будет видеть всех, кто приближается. В подозрительной ситуации блокируем ноутбук или телефон и ожидаем развития событий.

Блокировку можно настроить для разных ОС, и проще всего это сделать при нажатии на определённое сочетание клавиш (для Windows это системная кнопка + L, нажать можно за долю секунды). У MacOS это Command + Control + Q. Нажимается тоже быстро, особенно если потренироваться.

Конечно, в непредвиденных ситуациях можно и промахнуться, поэтому есть ещё один вариант — блокировка устройства при нажатии на несколько любых клавиш одновременно (удар кулаком по клавиатуре как вариант). Если вы знаете приложение, которое это умеет, для MacOS, Windows или Linux — поделитесь ссылкой.

Если вы знаете приложение, которое это умеет, для MacOS, Windows или Linux — поделитесь ссылкой.

В MacBook также есть гироскоп. Можно предусмотреть сценарий, когда ноутбук блокируется при поднятии устройства или внезапном быстром изменении его положения по данным встроенного гироскопического датчика.

Соответствующей утилиты мы не нашли, но если кто-то знает о таких приложениях, расскажите о них в комментариях. Если их нет, то мы предлагаем написать утилиту, за которую подарим автору многолетнюю подписку на наш VPN (в зависимости от её сложности, функциональности) и поспособствуем распространению утилиты.

Ещё один вариант — закрыть свой экран (ноутбука, телефона, планшета) от чужих любопытных глаз. Для этого идеально подходят так называемые «фильтры конфиденциальности» — специальные плёнки, затемняющие дисплей при изменении угла просмотра. Увидеть, что делает пользователь, можно только со спины.

Кстати, простой лайфхак на злобу дня: если вы всё же находитесь дома, а в дверь стучат или звонят (курьер принес пиццу, например), то гаджеты лучше заблокировать. Просто на всякий случай.

Просто на всякий случай.

Защититься от «товарища майора», то есть от внезапной попытки внешней стороны получить доступ к личным данным, можно, но сложно. Если у вас есть собственные кейсы, которыми вы можете поделиться, очень ждём примеров в комментариях.

Защита программ и медиафайлов (видео, аудио, флеш) на USB-флеш носителе

USB-накопитель или флешка является удобным носителем цифровой информации. Они, как правило, дороже оптических дисков, но в настоящий момент более распространены: считать информацию с USB-флешки можно на любом компьютере в отличие от CD и DVD, для которых в современных ноутбуках не предусмотрены приводы. Но необходимо обеспечить защиту USB.

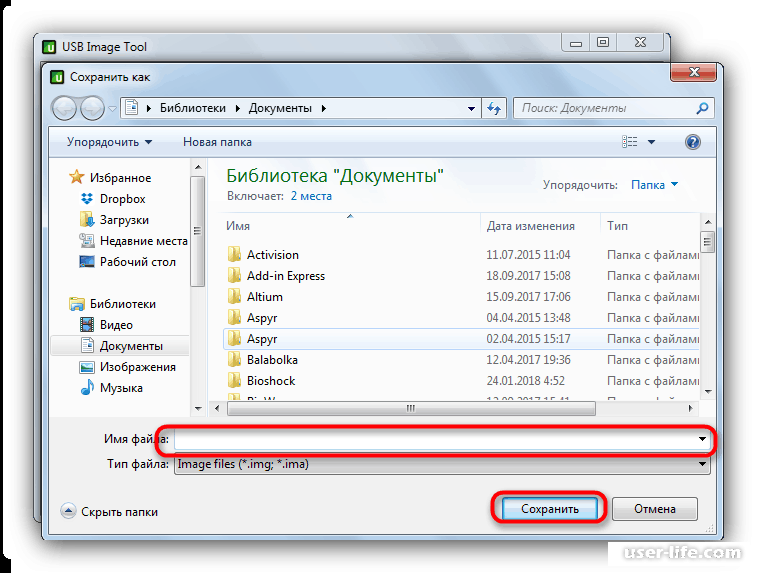

Технологии StarForce по защите USB-флешек позволяют обеспечить защиту от копирования для видео и аудиофайлов, а также программного обеспечения. Для этого нужно использовать приложение Protection Studio, с помощью которого осуществляется установка защиты и привязка к уникальным параметрам USB-накопителя.

Как работает защита файлов на USB-накопителях

| 1 | Устанавливаете программу Protection Studio. | |

| 2 | Устанавливаете защиту на файлы. | |

| 3 | Вставляете флешку в компьютер, и с помощью программы Protection Studio извлекаете цифровой ключ, позволяющий осуществить привязку защищенных файлов к уникальным параметрам флешки. Извлечение ключа и запись может осуществляться одновременно на несколько флешек. | |

| 4 | Проверяете работоспособность файлов после установки защиты на USB. |

Защищенные файлы будут открываться, только если оригинальная флешка подключена к компьютеру.

Какие файлы можно защитить с привязкой к флешке| Программы (исполняемые файлы) | Видео и аудиофайлы |

Вы можете выбрать USB флеш-накопители на свое усмотрение. Однако мы рекомендуем использовать качественные флешки для защиты файлов от несанкционированного копирования и распространения. Скачайте утилиту, чтобы проверить качество устройств. Обязательно удостоверьтесь, что накопители надлежащего качества перед заказом партии брендированных устройств.

Однако мы рекомендуем использовать качественные флешки для защиты файлов от несанкционированного копирования и распространения. Скачайте утилиту, чтобы проверить качество устройств. Обязательно удостоверьтесь, что накопители надлежащего качества перед заказом партии брендированных устройств.

Технологию StarForce можно использовать для защищенных файлов, распространяемых любым способом, в том числе и через интернет. Однако доступ к файлам будет предоставляться только когда специальная флешка, содержащая цифровой ключ, подсоединена к устройству пользователя.

Стоимость защиты

Стоимость складывается из лицензии и количества защищаемых флешек. Чтобы узнать подробнее, заполните, пожалуйста, форму.

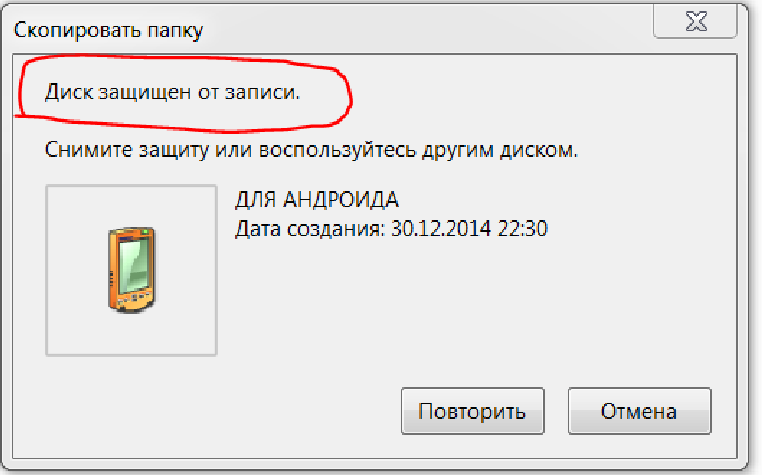

Как защитить флешку от записи

Во многих фирмах специалисты ставят защиту от записи на съемные носители. Это продиктовано необходимостью обезопасить себя от утечки информации к конкурентам. Но бывает и другая ситуация, когда флешка используется на нескольких компьютерах, и лучший способ защитить информацию на ней от пользователей и вирусов – поставить запрет на запись. Мы рассмотрим несколько способов, как выполнить данную задачу.

Но бывает и другая ситуация, когда флешка используется на нескольких компьютерах, и лучший способ защитить информацию на ней от пользователей и вирусов – поставить запрет на запись. Мы рассмотрим несколько способов, как выполнить данную задачу.

Как защитить флешку от записи

Сделать это можно с помощью средств самой операционной системы Windows, воспользоваться специальным программным обеспечением или аппаратными возможностями USB-накопителя. Рассмотрим эти способы.

Способ 1: Используем специальное ПО

Не каждый пользователь может уверенно работать с реестром или служебными программами операционной системы (о чем мы поговорим далее). Поэтому для удобства создано специальное программное обеспечение, которое помогает справиться с описанными методами нажатием одной-двух кнопок. К примеру, есть утилита USB Port Locked, которая предназначена для блокировки самого порта компьютера.

Скачать USB Port Locked

Программа проста в обращении. Более того, она не требует установки. Чтобы ею воспользоваться, сделайте следующее:

Более того, она не требует установки. Чтобы ею воспользоваться, сделайте следующее:

- Запустите ее. Пароль для запуска стандартный – «Unlock».

- Для блокировки USB разъемов машины выберете пункт «Lock USB Ports» и нажмите кнопку выхода «Exit». Чтобы разблокировать их, нажмите «Unlock USB Ports»

Такая утилита помогает защитить от копирования конфиденциальных данных с компьютера на USB-носители. Но она имеет низкий уровень защиты и подходит только для обычных пользователей.

Читайте также: Инструкция по созданию загрузочной флешки на Windows

Хорошо себя зарекомендовала бесплатная компьютерная программа Ratool.

Скачать Ratool бесплатно

Это утилита надежно защитит данные на флешке от изменения или удаления. Она считается эффективной, так как работает на аппаратном уровне. Использование в данном случае выглядит следующим образом:

- Откройте программу.

Там Вы увидите 3 пункта:

Там Вы увидите 3 пункта:- разрешить чтение и запись для USB — этот пункт предоставляет полный доступ к флешке;

- разрешить только чтение – этот пункт при подключении флешки сообщит что она пригодна только для чтения;

- заблокировать USB накопитель – этот вариант полностью блокирует доступ к USB- накопителю.

- После внесения изменений в правила работы с флешкой закройте программу.

Нужные изменения в системе произведены. Программа имеет дополнительные удобные функции, с которыми можете ознакомиться в меню «Параметры».

Еще одна очень удобная программа для обеспечения защиты от записи на флешке называется ToolsPlus USB KEY.

Скачать ToolsPlus USB KEY

При использовании флешки в компьютере программа запрашивает пароль. И если он не верен, то флешка отключается.

Утилита запускается без установки. Для защиты от записи вам нужно нажать всего одну кнопку «ОК (свернуть в трей)». При нажатии кнопки «Настройки» вы можете настроить пароль и добавить запуск в автозагрузку. Для защиты от записи нажимается всего одна кнопка. Эта программа при запуске прячется в трей и обычный пользователь ее не заметит.

При нажатии кнопки «Настройки» вы можете настроить пароль и добавить запуск в автозагрузку. Для защиты от записи нажимается всего одна кнопка. Эта программа при запуске прячется в трей и обычный пользователь ее не заметит.

Рассмотренное программное обеспечение является лучшим вариантом защиты для обычного пользователя.

Способ 2: Используем встроенный переключатель

Ряд производителей предусмотрели переключатель аппаратной защиты на самом USB — устройстве, который блокирует запись. Если поставить такой USB-накопитель на блокировку, то записать на него или удалить что-либо будет невозможно.

Читайте также: Руководство на случай, когда компьютер не видит флешку

Способ 3: Редактируем реестр

- Для того, чтобы открыть реестр операционной системы, откройте меню «Пуск», введите в пустое поле «Найти программы и файлы» команду

regedit. Аналогичное можно проделать и с помощью комбинации клавиш «WIN»+ «R», где открывшемся окне тоже потребуется ввестиregedit.

- Когда реестр открылся, пройдите последовательно по указанной ветке:

HKEY_LOCAL_MACHINE->SYSTEM->CurrentControlSet->Control->StorageDevicePolicies - Проверьте значение параметра WriteProtect. Доступные значения:

- 0 — режим записи;

- 1 — режим чтения.

То есть, для защиты от записи нужно исправить параметр на «1». Тогда флешка будет работать только на чтение.

- Если нужно обезопасить компьютер от утечки информации с него, то в реестре можно запретить использование USB носителей. Для этого пройдите по указанной ветке реестра:

HKEY_LOCAL_MACHINE->SYSTEM->CurrentControlSet->Services->USBSTOR - Найдите в правом окне параметр «Start». В обычном режиме этот параметр равен 3. Если изменить его значение на 4, то произойдет блокировка USB-накопителей.

- После перезагрузки компьютера флешка не будет отображаться в Windows.

Способ 4: Делаем изменения групповой политики

Это способ подойдет для USB-накопителя, отформатированного в NTFS. Как сделать флешку с такой файловой системой, читайте в нашем уроке.

Как сделать флешку с такой файловой системой, читайте в нашем уроке.

Урок: Как отформатировать флешку в NTFS

- Вставьте флешку в компьютер. Правой кнопкой мыши щелкните по ее значку в «Моем компьютере» или «Этом компьютере».

- Откройте пункт выпадающего меню «Свойства». Перейдите на вкладку «Безопасность»

- Под разделом «Группы и пользователи» нажмите кнопку «Изменить…».

- В новом окне откроется список групп и пользователей. Здесь, в списке разрешений уберите галочку с пункта «Запись» и нажмите кнопку «Применить».

После такой операции записать на флешку будет невозможно.

Читайте также: Что делать, если флешка не форматируется

Способ 5: Устанавливаем права доступа

Здесь используется редактор групповой локальной политики («gpedit.msc»). В домашних версиях (Home) Windows 7, 8, 10 этот компонент ОС не предоставляется. Она входит в состав Windows Professional. Запустить этот инструмент вы можете таким же образом, как и описано выше.

Она входит в состав Windows Professional. Запустить этот инструмент вы можете таким же образом, как и описано выше.

- После открытия редактора, перейдите последовательно к нужному разделу:

«Административные шаблоны» -> «Система» -> «Доступ к съемным запоминающим устройствам». - С правой стороны редактора найдите параметр «Съемные диски: запретить запись».

- По умолчанию стоит состояние «Не задано», измените его на «Включена». Для этого двойным щелчком левой кнопки мыши по параметру откройте окно для изменения. Отметьте параметр «Включить» и нажмите «Применить».

При использовании этого способа, не требуется перезагрузка компьютера, изменения на запрет записи сразу вступают в силу.

Все рассмотренные способы защиты флешки от записи, помогут вам обезопасить свою информацию. Поставив такую защиту, вы можете быть спокойны: с ней уже вам не страшны вирусы и человеческие ошибки. Каким способом воспользоваться, решать вам. Удачной работы!

Каким способом воспользоваться, решать вам. Удачной работы!

На нашем сайте есть обратная инструкция – как снять защиту, которую мы поставили в данном уроке.

Урок: Как снять защиту от записи с флешки

Мы рады, что смогли помочь Вам в решении проблемы.Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

ДА НЕТШифрование данных на флешке. Как защитить файлы на USB-флешке

Все важные данные надо хранить в зашифрованном виде. Флешки теряются чаще, поэтому рассмотрим наиболее простые и эффективные способы защитить информацию на USB-накопителях, передает Tech Today .

Воспользуйтесь флешкой с аппаратным шифрованием

Это самый простой и одновременно самый дорогой способ защиты. Такие накопители разработаны для надежного хранения корпоративных тайн и раскроют к ним доступ только владельцу и, возможно, спецслужбам. Устройства такого класса, например, DataTraveler 2000 Metal Security производства Kingston, поддерживает самые совершенные алгоритмы шифрования и имеют клавиши для введения пароля. Удобно то, что криптографическая защита обеспечивается силами самой флешки и не зависит от типа операционной системы на компьютере и установленных программ.

Устройства такого класса, например, DataTraveler 2000 Metal Security производства Kingston, поддерживает самые совершенные алгоритмы шифрования и имеют клавиши для введения пароля. Удобно то, что криптографическая защита обеспечивается силами самой флешки и не зависит от типа операционной системы на компьютере и установленных программ.

Достаточно ввести числовой код, и с файлами на флешке можно работать, как обычно. После отсоединения от компьютера доступ к данным будет закрыт. Недостаток защищенных флешек: если вы забудете пароль или введете его неправильно, например, 10 раз подряд, ключ шифрования и данные будут уничтожены и накопитель вернется к заводским настройкам.

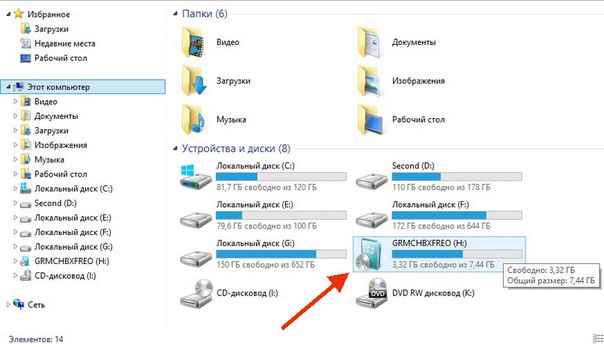

BitLocker — встроенный шифровальщик Windows 7/8/10

Если вы пользуетесь максимальной версией Windows, к вашим услугам — штатная криптографическая защита BitLocker.

Чтобы зашифровать флешку, в окне «мой компьютер» правой кнопкой кликните по иконке диска и выберите из контекстного меню пункт «Шифрование». Запустится процедура шифрования диска.

Запустится процедура шифрования диска.

Выберите шифрование с паролем и придумайте надежный пароль. В зависимости от объема флешки процедура шифрования длиться от десяти минут до нескольких часов. После завершения процесса шифрования флешка готова к использованию.

Подключая ее к компьютеру, каждый раз необходимо будет вводить пароль для доступа к данным. В настройках возможно отключить обязательное введение пароля для конкретного компьютера.

VeraTrueCrypt — бесплатное шифрование данных

Небольшая утилита VeraCrypt — потомок другого популярного инструмента для шифрования данных TrueCrypt, работа над которым была прекращена в прошлом году. Существуют версии VeraCrypt для операционных систем Windows, Mac OS X, Linux и даже Raspbian (ОС для микрокомпьютеров Raspberry Pi).

После установки не требует дополнительных настроек для начала работы. Для шифрования флешки в меню «Тома» выбираем «Создать новый том». Далее последовательно указываем «Зашифровать несистемный раздел/диск» — «Обычный том VeraCrypt», указываем путь к тому, что соответствует флешке. Дальше выбираем «Создать зашифрованный том и отформатировать».

Дальше выбираем «Создать зашифрованный том и отформатировать».

Все файлы на флешке будут удалены, поэтому шифруйте накопитель до того, как начнете хранить на нем данные. После создания пароля начнется процесс шифрования.

Чтобы получить доступ к зашифрованной флешке, необходимо в главном окне VeraCrypt выбрать свободную букву диска, указать путь к поэтому (что-то вроде Device\Harddisk3\Partition1) и нажать кнопку «Смонтировать». Процесс продлится от нескольких секунд до минуты. Потом диск с выбранной буквой появится в системе, и с ним можно будет работать. Перед отключением флешки зашифрованный том необходимо размонтировать.

Недостатки метода: VeraCrypt должно быть установлено на всех компьютерах, где необходимо иметь доступ к зашифрованным данным. В системе флешка отображается как неотформатированная.

И напоследок: если есть необходимость ограничить доступ к файлам, а шифрование недоступно, воспользуйтесь архиватором. Наиболее распространенные архиваторы позволяют защитить архивы паролем. Если вы не скрываете государственную тайну, то, как показывает практика, обычно этого достаточно, чтобы ограничить доступ к важным файлам.

Если вы не скрываете государственную тайну, то, как показывает практика, обычно этого достаточно, чтобы ограничить доступ к важным файлам.

Если вы носите конфиденциальной информации на USB-накопителе, вы должны рассмотреть возможность использования шифрования для защиты данных в случае потери или кражи. Я уже говорил о том, как с помощью BitLocker для Windows или filevault для Mac, как встроенные в операционную систему функции.

Для USB-накопителей существует несколько способов, которыми вы можете пойти об использовании шифрования на дисках: с помощью BitLocker в Windows, покупка оборудования защищенный USB-накопитель от сторонних производителей или с помощью стороннего программного обеспечения шифрования.

В этой статье я расскажу о всех трех способах и как их можно реализовать. Прежде чем мы углубимся в детали, следует отметить, что решение шифрования идеально и гарантированно. К сожалению, все решения, упомянутые ниже, столкнуться с проблемами, годами.

Безопасность дыры и уязвимости были найдены в BitLocker, стороннего программного обеспечения шифрования и большым аппаратным шифрованием USB-накопители могут быть взломаны. Так есть ли смысл использовать шифрования? Да, наверняка. Взлом уязвимостей крайне сложно и требует много технических навыков.

Так есть ли смысл использовать шифрования? Да, наверняка. Взлом уязвимостей крайне сложно и требует много технических навыков.

Во-вторых, постоянно совершенствуется и обновления программного обеспечения, прошивки и т. д. для защиты данных. Какой бы способ вы ни выбрали, убедитесь, чтобы всегда держать все обновляется.

Способ 1 — с помощью BitLocker в Windows

Технология BitLocker позволяет зашифровать USB-накопитель и затем требуют ввода пароля при подключении к ПК. Чтобы начать работу с помощью BitLocker, идите вперед и подключите USB-накопитель к компьютеру. Щелкните правой кнопкой мыши на диске и нажмите на кнопку включения BitLocker .

Далее, вы будете иметь возможность выбрать, как вы хотите, чтобы разблокировать привод. Вы можете выбрать, чтобы использовать пароль, использовать смарт-карту или использовать оба. Для пользователей, пароль будет лучшим выбором.

Вы можете сохранить его в Вашей учетной записи Microsoft, сохранить в файл или распечатать ключ восстановления. Если вы сохраните его в Вашей учетной записи Microsoft, Вам будет гораздо легче восстановления данных позже, поскольку она будет храниться на серверах Microsoft. Однако, недостатком является то, что если правоохранительные органы хотят ваши данные, Microsoft придется раскошелиться на ключ восстановления если получили ордер.

Если вы сохраните его в Вашей учетной записи Microsoft, Вам будет гораздо легче восстановления данных позже, поскольку она будет храниться на серверах Microsoft. Однако, недостатком является то, что если правоохранительные органы хотят ваши данные, Microsoft придется раскошелиться на ключ восстановления если получили ордер.

Если вы сохраните его в файл, убедитесь, что файл хранится где-то безопасно. Если кто-то может легко найти ключ восстановления, то они могут получить доступ ко всем вашим данным. Вы можете сохранить в файл или распечатать ключ, а затем хранить в банке или сейфе там где очень безопасно.

Далее необходимо выбрать диск, который вы хотите зашифровать. Если это абсолютно новый, просто шифрование используемого пространства и он будет шифровать данные при добавлении его. Если есть что-то на нем, то просто зашифровать весь диск.

В зависимости от того, какую версию Windows вы используете, Вы не увидите этот экран. На Windows 10, вам будет предложено выбрать между новым режимом шифрования или режим совместимости. Windows 10 имеет лучше и сильнее шифрования, которая не будет совместима с предыдущими версиями Windows. Если вы хотите больше безопасности с новым режимом, но если вам нужно подключять дисковод в старых версиях Windows, перейти с режимом совместимости.

Windows 10 имеет лучше и сильнее шифрования, которая не будет совместима с предыдущими версиями Windows. Если вы хотите больше безопасности с новым режимом, но если вам нужно подключять дисковод в старых версиях Windows, перейти с режимом совместимости.

После этого, она начнет шифровать диск. Время будет зависеть от того, насколько большой ваш диск и сколько данных должен быть зашифрован.

Теперь, если зайти в другой Windows 10 на устройстве и подключите диск, вы увидите небольшое сообщение в области уведомлений. В предыдущих версиях Windows, достаточно зайти в проводник.

Вы также увидите значок диска с замком при просмотре дисков в проводнике.

Наконец, когда вы дважды щелкните на диск, чтобы открыть его, вам будет предложено ввести пароль. Если вы Выберите несколько вариантов , Вы также увидите опцию для использования ключа восстановления.

Если вы хотите отключить BitLocker в более поздний момент, нажмите правой кнопкой мыши на диске и выберите «Управление BitLocker» . Нажмите кнопку Выключить BitLocker в списке ссылок.

Нажмите кнопку Выключить BitLocker в списке ссылок.

Вы также можете изменить еще раз пароль, резервный ключ восстановления, добавить смарт-карту проверки и включить автоматическую блокировку или выключить. В целом, это простой и безопасный способ для шифрования флэш-накопителей, который не требует никаких сторонних инструментов.

Способ 2 — VeraCrypt

Есть много стороннего программного обеспечения шифрования данных там утверждают, что они находятся в безопасности, но нет проверки для обеспечения так называемого качества. Когда дело доходит до шифрования, вы должны быть уверены в коде проверяемой команды профессионалов безопасности.

Единственная программа, которую я рекомендую в этот раз будет VeraCrypt , которая основана на ранее популярные в truecrypt. Вы все еще можете скачать с truecrypt 7.1 , которая является рекомендованной Версия для загрузки, но это больше не работало. Этот код был проверен и, к счастью, никаких серьезных уязвимостей не были найдены.

Однако у него есть некоторые проблемы и поэтому не должна больше использоваться. VeraCrypt брал в основном truecrypt и исправили большинство проблем, которые были обнаружены в ходе проверки. Для начала, VeraCrypt скачать, а затем установить его на вашей системе.

Когда вы запустите программу, вы увидите окно с кучей букв, и несколько кнопок. Мы хотим начать с создания нового Тома, для этого нажмите кнопку Создать Том .

Мастер создания томов будет всплывающее окно, и вы будете иметь несколько вариантов. Вы можете выбрать, чтобы создать зашифрованный файл-контейнер, или вы можете выбрать, чтобы зашифровать несистемный раздел/диск . Первый вариант создания виртуального зашифрованного диска хранится в одном файле. Второй вариант будет зашифровать всю флешку. С первым вариантом, вы можете иметь некоторые данные, хранящиеся в зашифрованном Томе и остальную часть диска может содержать незашифрованные данные.

Так как я храню конфиденциальную информацию на одном USB-накопителе, я всегда иду с шифровать весь диск.

На следующем экране, вы должны выбрать между созданием с стандартной VeraCrypt объем или спрятаны VeraCrypt объем . Обязательно перейдите по ссылке, чтобы понять в деталях разницу. В принципе, если вы хотите что-то супер надежное, идем с скрытые Тома, потому что он создает второй зашифрованный диск внутри первого зашифрованного Тома. Вы должны хранить конфиденциальные данные в реальном втором зашифрованном Томе и некоторые поддельные данные в первый зашифрованный диск.

Таким образом, если кто-то вынуждает Вас дать пароль, они будут видеть только содержание первого тома, а не второй. Нет дополнительных сложностей при обращении в скрытый том, вы просто должны ввести пароль при подключении диска, так что я предложил бы идти с скрытым объемом для дополнительной безопасности.

Если вы выбрали скрытый том вариант, убедитесь, что выбрать обычный режим на следующем экране, так что VeraCrypt создается нормальный том и скрытый том для вас. Далее, вы должны выбрать место Тома.

Нажмите на кнопку выберите устройством и затем искать съемное устройство. Обратите внимание, что вы можете выбрать раздел или весь прибор. Вы можете столкнуться с некоторыми проблемами здесь, потому что пытаясь выбрать Съемный диск 1 дал мне сообщение об ошибке о том, что зашифрованные Тома могут быть созданы только на устройствах, которые не содержат разделов.

Так как мой USB-накопитель содержит только один раздел, я в конечном итоге просто выбрал /Device/Harddisk/Partition1 E: И все работало нормально. Если вы решили создать скрытый том, следующий экран настройка параметров для внешнего Тома.

Здесь вы должны выбрать алгоритм шифрования и хэш-алгоритм. Если Вы не знаете, что значит, просто оставьте его по умолчанию и нажмите кнопку Далее. В следующем окне предлагается установить Размер внешнего Тома, который будет такого же размера, как перегородки. В этот момент, вы должны ввести пароль внешний объем.

Обратите внимание, что пароли на внешний том и скрытый том должны быть очень разные, поэтому думаю, некоторые хорошие, длинные и надежные пароли. На следующем экране, вы должны выбрать, хотите ли вы поддерживать большие файлы или нет. Они не рекомендуют, так что выбирайте да, если вам действительно нужно хранить файлы размером более 4 ГБ на диске.

Далее вы должны отформатировать внешнюю громкость, и я рекомендую не изменять любые настройки здесь. Файловая система лучше для VeraCrypt. Выберите кнопку Формат и он удалит все на диске, а затем начнется процесс создания на внешней громкости.

Это займет некоторое время, потому что этот формат на самом деле записывает случайные данные поверх всего диска в отличие от быстрого форматирования, которые обычно происходит в Windows. После завершения, вам будет предложено, идти вперед и копировать данные на внешний объем. Это должен быть ваш фейк конфиденциальные данные.

После копирования данных, вы можете начать процесс для скрытого Тома. Здесь вам придется выбрать тип шифрования, который я хотел оставить в покое, если Вы не знаете, что все это значит. Нажмите кнопку Далее и сейчас у вас есть возможность выбрать размер скрытого Тома. Если ты уверен, что ты не собираешься что-нибудь добавлять, внешний объем, можно просто Макс скрытый объем.

Тем не менее, вы можете сделать Размер скрытого Тома меньше, если вам нравится. Это даст вам больше возможностей во внешнем объеме.

Далее, вы должны дать ваши скрытые объемы пароль и нажмите кнопку Формат на следующем экране, чтобы создать скрытый том. Наконец, Вы получите сообщение о том, как получить доступ к скрытым объемам.

Обратите внимание, что единственный способ получить доступ теперь к диску с помощью VeraCrypt. Если вы попробуйте нажать на букву диска в Windows, вы просто получите сообщение об ошибке: диск не может быть признан и должен быть отформатирован. Так, что если Вы не хотите потерять все ваши зашифрованные данные!

Вместо этого, открыть VeraCrypt и сначала выберите букву диска из списка вверху. Затем нажмите на выберите устройство и выберите съемный диск раздел из списка. Наконец, нажмите на кнопку держатель . Здесь вам будет предложено ввести пароль. Если вы входите в том с космическим паролем, объем будет установлен на новую букву диска. Если вы вводите пароль объему, то объем будет загружаться.

Здорово, да!? Теперь у вас есть супер надежная и безопасная программа для зашифрованных USB флэш-накопителя, который может получить доступ.

Способ 3 — аппаратное шифрование USB флэш-накопителя

Ваш третий вариант купить аппаратный USB-накопителей с шифрованием. Никогда не покупайте программное обеспечение зашифрованных флэш-накопитель, потому что это, вероятно, через какой алгоритм шифрования, созданный компанией и имеет гораздо больший шанс быть взломанным.

Хотя метод 1 и 2 отличные, они еще и решения программного обеспечения для шифрования, который не подходит в качестве аппаратного решения на основе. Аппаратное шифрование позволяет ускорить доступ к данным на диске, предотвращает предзагрузочной атаки и хранит ключи шифрования в чипе, устраняя необходимость для внешних хранимых ключей восстановления.

Когда вы покупаете устройства с аппаратным шифрованием, убедитесь, что он использует AES-256-битное или «FIPS-совместимый». Моя основная рекомендация в плане надежных компаний IronKey .

Они были в бизнесе в течение очень долгого времени, и есть некоторые очень высокой безопасности продукции для потребителей всю дорогу до предприятия. Если вам действительно нужно некоторые защищенные флэш-накопители, и Вы не хотите сделать это самостоятельно, то это лучший выбор. Это не дешево, но по крайней мере вы можете чувствовать себя хорошо, что ваши данные хранятся надежно.

Вы увидите целую кучу дешевых вариантов на сайтах, как Amazon, но если вы читали комментарии, Вы всегда найдете людей, которые были “в шоке”, когда что-то случилось и они были в состоянии получить доступ к данным без ввода пароля или что-то подобное.

Надеюсь, эта подробная статья даст вам хорошее представление о том, как можно зашифровать данные на флешке и доступ к нему надежно. Если у вас возникли вопросы, не стесняйтесь комментировать. Наслаждайтесь!

USB-накопители – небольшие, портативные и универсальные устройства хранения. Флешки очень удобны для передачи данных между компьютерами. Тем не менее, из-за своей портативности и компактности, USB-носители можно легко потерять. Следовательно, нужно позаботиться о надежной защите данные на флешке.

К сожалению, вы не можете просто установить пароль на весь накопитель, как в случае со смартфоном или компьютером. Для усиленной защиты ваших файлов нужно использовать шифрование. Если вы не желаете отдельно покупать безопасное устройство флеш-памяти с аппаратным шифрованием, вы можете использовать бесплатные программы для получения схожего уровня безопасности.

В данной статье мы привели несколько простых способов для защиты файлов и папок на USB флешке.

Если вам требуется защитить только отдельные важные документы, а в шифровании целых папок вы не нуждаетесь, то можно просто ограничиться установкой парольной защиты для отдельных файлов.

Многие программы, включая Word и Excel, позволяют сохранить файлы с паролем.

Например, когда необходимый документ открыт в текстовом редакторе Microsoft Word, можно перейти в меню Файл > Сведения , выбрать пункт Защита документа и опцию Зашифровать с помощью пароля .

Остается только задать безопасный пароль и подтвердить его установку. Не забудьте сохранить документ и обязательно запомните или запишите пароль.

Скачайте портативную версию VeraCrypt и распакуйте её на USB-диске. При запуске приложения отобразится список доступных букв дисков. Выберите букву и нажмите Создать том

Чтобы создать виртуальный зашифрованный диск внутри файла выберите опцию Создать зашифрованный файловый контейнер и нажмите «Далее».

На следующем шаге вы можете выбрать тип тома: обычный или скрытый. Использование скрытого тома снижает риск того, что кто-то заставит вас раскрыть пароль. В нашем примере создадим обычный том. Далее выберите размещение зашифрованного тома – съемный USB-диск.

Выполните настройку шифрования и укажите размер тома (не должен превышать размер USB-диска). Затем выберите алгоритм шифрования и хэша, можно использовать настройки по умолчанию. Потом установите свой пароль тома. На следующем шаге ваши случайные движения мыши будут определять криптографическую силу шифрования.

После завершения шифрования, каждый раз подключая USB-носитель к любому компьютеру, вы можете запустить размещенный на нем VeraCrypt и смонтировать зашифрованный файловый контейнер, чтобы получить доступ к данным.

VeraCrypt поддерживает шифрование целых разделов и устройств хранения данных.

Скачайте VeraCrypt и установите программу на ПК. При запуске приложения отобразится список доступных букв дисков. Выберите букву и нажмите Создать том . Запустится мастер создания томов VeraCrypt.

Чтобы зашифровать весь USB-накопитель, выберите опцию Зашифровать несистемный раздел/диск и нажмите «Далее».

На следующем шаге вы можете выбрать тип тома: обычный или скрытый. Использование скрытого тома снижает риск того, что кто-то заставит вас раскрыть пароль.

На следующем экране мастера нужно выбрать устройство, т.е. наш съемный USB диск, а затем нажать «ОК» и «Далее».

В нашем примере создадим обычный том. На следующем экране мастера нужно выбрать устройство, т.е. наш съемный USB диск, а затем нажать «ОК» и «Далее».

Чтобы зашифровать весь USB-накопитель, выберите Зашифровать раздел на месте и нажмите «Далее». VeraCrypt предупредит вас, что вы должны иметь резервную копию данных – если что-то пойдет не так во время шифрования, вы сможете восстановить доступ к своим файлам. Затем выберите алгоритм шифрования и хэша, можно использовать настройки по умолчанию. Потом установите свой пароль тома. На следующем шаге ваши случайные движения мыши будут определять криптографическую силу шифрования.

Затем выберите режим очистки. Чем больше циклов перезаписи, тем надежнее очистка. На финальном шаге выберите Шифрация , чтобы запустить процесс шифрования.

После завершения шифрования, каждый раз подключая USB-носитель к компьютеру, вам необходимо будет смонтировать его с помощью VeraCrypt для получения доступа к данным.

Многие современные архиваторы, в том числе бесплатный 7-Zip , поддерживают шифрование AES-256 и защиту паролем файлов.

Установите 7-Zip, затем щелкните правой кнопкой мыши по файлу или папке на вашем USB-накопителе и выберите 7-Zip > Добавить в архив . В окне «Добавить к архиву» выберите формат архива и задайте пароль. Нажмите «ОК», чтобы начать процесс архивирования и шифрования.

Эта статья посвящено надёжной защите именно жизненно важной информации, а также любых файлов, которые вы хотите оградить от доступа других лиц, даже если ваш компьютер или носитель (флешка, жёсткий диск) попали в руки посторонних лиц, в том числе технически продвинутых и имеющих доступ к мощным вычислительным ресурсам.

Почему не стоит доверять программам для шифрования с закрытым исходным кодом

В программы с закрытым исходным кодом могут быть внедрены «закладки» (и не надо надеяться, что их там нет!) и возможность открывать зашифрованные файлы с помощью мастер-ключа. Т.е. вы можете использовать любой, самый сложный пароль, но ваш зашифрованный файл всё равно с лёгкостью, без перебора паролей, может быть открыт с помощью «закладки» или владельцем мастер-ключа. Размер компании-производителя программного обеспечения для шифрования и название страны в данном вопросе роли не играют, поскольку это является частью государственной политики многих стран. Ведь нас всё время окружают террористы и наркоторговцы (а что делать?).

Т.е. на действительно надёжное шифрование можно надеяться правильно используя популярное программное обеспечение с открытым исходным кодом и стойким для взлома алгоритмом шифрования.

Стоит ли переходить с TrueCrypt на VeraCrypt

Эталонной программой, которая много лет позволяет очень надёжно шифровать файлы является TrueCrypt. Эта программа до сих пор прекрасно работает. К сожалению, в настоящее время разработка программы прекращена.

Её лучшей наследницей стала программа VeraCrypt.

VeraCrypt – это бесплатное программное обеспечение для шифрование дисков, она базируется на TrueCrypt 7.1a.

VeraCrypt продолжает лучшие традиции TrueCrypt, но при этом добавляет повышенную безопасность алгоритмам, используемым для шифрования систем и разделов, что делает ваши зашифрованные файлы невосприимчивым к новым достижениям в атаках полного перебора паролей.

VeraCrypt также исправила многие уязвимости и проблемы безопасности, обнаруженные в TrueCrypt. Она может работать с томами TrueCrypt и предлагает возможность конвертировать контейнеры TrueCrypt и несистемные разделы в формат VeraCrypt.

Эта улучшенная безопасность добавляет некоторую задержку только к открытию зашифрованных разделов без какого-либо влияния на производительность в фазе использования зашифрованного диска. Для легитимного пользователя это практически незаметное неудобство, но для злоумышленника становится практически невозможным получить доступ к зашифрованным данным, несмотря на наличие любых вычислительных мощностей.

Это можно продемонстрировать наглядно следующими бенчмарками по взлому (перебору) паролей в Hashcat :

Для TrueCrypt:

Hashtype: TrueCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit Speed.Dev.#1.: 21957 H/s (96.78ms) Speed.Dev.#2.: 1175 H/s (99.79ms) Speed.Dev.#*.: 23131 H/s Hashtype: TrueCrypt PBKDF2-HMAC-SHA512 + XTS 512 bit Speed.Dev.#1.: 9222 H/s (74.13ms) Speed.Dev.#2.: 4556 H/s (95.92ms) Speed.Dev.#*.: 13778 H/s Hashtype: TrueCrypt PBKDF2-HMAC-Whirlpool + XTS 512 bit Speed.Dev.#1.: 2429 H/s (95.69ms) Speed.Dev.#2.: 891 H/s (98.61ms) Speed.Dev.#*.: 3321 H/s Hashtype: TrueCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit + boot-mode Speed.Dev.#1.: 43273 H/s (95.60ms) Speed.Dev.#2.: 2330 H/s (95.97ms) Speed.Dev.#*.: 45603 H/s |

Для VeraCrypt:

Hashtype: VeraCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit Speed.Dev.#1.: 68 H/s (97.63ms) Speed.Dev.#2.: 3 H/s (100.62ms) Speed.Dev.#*.: 71 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA512 + XTS 512 bit Speed.Dev.#1.: 26 H/s (87.81ms) Speed.Dev.#2.: 9 H/s (98.83ms) Speed.Dev.#*.: 35 H/s Hashtype: VeraCrypt PBKDF2-HMAC-Whirlpool + XTS 512 bit Speed.Dev.#1.: 3 H/s (57.73ms) Speed.Dev.#2.: 2 H/s (94.90ms) Speed.Dev.#*.: 5 H/s Hashtype: VeraCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit + boot-mode Speed.Dev.#1.: 154 H/s (93.62ms) Speed.Dev.#2.: 7 H/s (96.56ms) Speed.Dev.#*.: 161 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA256 + XTS 512 bit Speed.Dev.#1.: 118 H/s (94.25ms) Speed.Dev.#2.: 5 H/s (95.50ms) Speed.Dev.#*.: 123 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA256 + XTS 512 bit + boot-mode Speed.Dev.#1.: 306 H/s (94.26ms) Speed.Dev.#2.: 13 H/s (96.99ms) Speed.Dev.#*.: 319 H/s |

Как можно увидеть, взломать зашифрованные контейнеры VeraCrypt на несколько порядков сложнее, чем контейнеры TrueCrypt (которые тоже совсем не просты).

Второй важный вопрос – надёжность. Никто не хочет, чтобы особо ценные и важные файлы и сведения были потеряны из-за ошибки в программе. Я знаю о VeraCrypt сразу после её появления. Я следил за её развитием и постоянно к ней присматривался. На протяжении последнего года я полностью перешёл с TrueCrypt на VeraCrypt. За год ежедневной работы VeraCrypt меня ни разу не подводила.

Таким образом, на мой взгляд, сейчас стоит переходить с TrueCrypt на VeraCrypt.

Как работает VeraCrypt

VeraCrypt создаёт специальный файл, который называется контейнер. Этот контейнер является зашифрованным и может быть подключён только при вводе верного пароля. После ввода пароля, контейнер отображается как дополнительный диск (как вставленная флешка). Любые файлы, помещённые на этот диск (т.е. в контейнер), шифруются. Пока контейнер подключён, вы беспрепятственно можете копировать, удалять, записывать новые файлы, открывать их. Как только контейнер отключён, все файлы на нём становятся абсолютно недоступными, пока вновь не будет выполнено его подключение, т.е. пока не будет введён пароль.

Работа с файлами в зашифрованном контейнере ничем не отличается от работы с файлами на любом другом диске.

При открытии файла или записи его в контейнер, не нужно ждать расшифрования – всё происходит очень быстро, будто бы вы действительно работаете с обычным диском.

Как установить VeraCrypt в Windows

С TrueCrypt имела место полушпионская история – были созданы сайты для «скачать TrueCrypt», на них бинарный файл (ну естественно!) был заражён вирусом/трояном. Те, кто скачивал TrueCrypt с этих неофициальных сайтов заражали свои компьютеры, что позволяло злоумышленникам воровать персональные информацию и способствовать распространению вредоносного ПО.

Официальными местами размещения установочных файлов VeraCrypt являются:

Установка VeraCrypt в Windows

Имеется мастер установки, поэтому процесс установки VeraCrypt схож с аналогичным процессом других программ. Разве что можно пояснить несколько моментов.

Установщик VeraCrypt предложит две опции:

- Install (Установить VeraCrypt в вашу систему)

- Extract (Извлечь. Если вы выберите эту опцию, все файлы из этого пакета будут извлечены, но в вашу систему ничего не будет установлено. Не выбирайте её если вы намереваетесь шифровать системный раздел или системный диск. Выбор этой опции может быть полезен, например, если вы хотите запускать VeraCrypt в так называемом портативном режиме. VeraCrypt не требует установки в операционную систему, в которой она будет запускаться. После извлечения всех файлов, вы можете запускать непосредственно извлечённый файл ‘VeraCrypt.exe’ (откроется VeraCrypt в портативном режиме))

Если вы выберите отмеченную опцию, т.е. ассоциацию с файлами .hc , то это добавит удобство. Поскольку если вы создадите контейнер с расширением.hc, то по двойному клику по данному файлу будет запускаться VeraCrypt. Но минус в том, что посторонние лица могут знать, что.hc являются зашифрованными контейнерами VeraCrypt.

Программа напоминает о донате:

Инструкция VeraCrypt для начинающих

У VeraCrypt много разных возможностей и продвинутых функций. Но самой востребованной функцией является шифрование файлов. Далее пошагово показано как зашифровать один или несколько файлов.

Начнём с переключения на русский язык. Русский язык уже встроен в VeraCrypt. Его нужно только включить. Для этого в меню Settings выберите Language… :

Там выберите русский язык, после этого язык программы сразу поменяется.

Как уже было сказано, файлы хранятся в зашифрованных контейнерах (их ещё называют «тома»). Т.е. начать нужно с создания такого контейнера, для этого в главном интерфейсе программы нажмите на кнопку «Создать том ».

Появится мастер создания томов VeraCrypt:

Нас интересует именно первый вариант («Создать зашифрованный файловый контейнер »), поэтому мы, ничего не меняя, нажимаем Далее ,

VeraCrypt имеет очень интересную функцию – возможность создать скрытый том. Суть в том, что в файле создаётся ни один, а два контейнера. О том, что имеется зашифрованный раздел знают все, в том числе возможные неблагожелатели. И если вас силой заставляют выдать пароль, то трудно сослаться, что «зашифрованного диска нет». При создании скрытого раздела, создаются два зашифрованных контейнера, которые размещены в одном файле, но открываются разными паролями. Т.е. вы можете в одном из контейнеров разместить файлы, которые выглядят «чувствительными». А во втором контейнере – действительно важные файлы. Для своих нужд вы вводите пароль для открытия важного раздела. В случае невозможности отказать, вы раскрываете пароль от не очень важного диска. Никаких возможностей доказать, что имеется второй диск, нет.

Для многих случаев (сокрытие не очень критических файлов от посторонних глаз) будет достаточно создать обычный том, поэтому я просто нажимаю Далее .

Выберите место расположения файла:

Том VeraCrypt может находиться в файле (в контейнере VeraCrypt) на жёстком диске, флэш-накопителе USB и т.п. Контейнер VeraCrypt ничем не отличается от любого другого обычного файла (например, его можно перемещать или удалять как и прочие файлы). Нажмите кнопку ‘Файл’, чтобы указать имя и путь к создаваемому файлу-контейнеру для хранения нового тома.

ВНИМАНИЕ: Если вы выберете уже имеющийся файл, VeraCrypt НЕ зашифрует его; этот файл будет удалён и заменён вновь созданным контейнером VeraCrypt. Вы сможете зашифровать имеющиеся файлы (впоследствии), переместив их в создаваемый сейчас контейнер VeraCrypt.

Можно выбрать любой расширение файла, это никак не влияет на работу зашифрованного тома. Если вы выберите расширение .hc , а также если вы при установке задали ассоциацию VeraCrypt с данным расширением, то при двойном клике по данному файлу будет запускаться VeraCrypt.

История недавно открытых файлов позволяет быстро получать доступ к этим файлам. Тем не менее, записи в истории вроде «H:\Мои офшорные счета наворованного на охулиадр долларов.doc» могут у посторонних лиц зародить сомнения в вашей порядочности. Чтобы открытые с зашифрованного диска файлы не попадали в историю, поставьте галочку напротив «Не сохранять историю ». = $ * + и т.д.).

Теперь снова в качестве паролей можно использовать русские буквы.

Помогаем программе собрать случайные данные:

Обратите внимание, что здесь вы можете поставить галочку для создания динамического диска. Т.е. он будет расширятся по мере заполнения его информацией.

В результате у меня создан на рабочем столе файл test.hc:

Если вы создали файл с расширением.hc, то вы можете дважды кликнуть по нему, откроется главное окно программы, причём уже будет вставлен путь до контейнера:

В любом случае, вы можете открыть VeraCrypt и выбрать путь до файла вручную (Для этого нажмите кнопку «Файл»).

Если пароль введён верно, то у вас в системе появится новый диск:

Вы можете скопировать/переместить на него любые файлы. Также вы можете создавать там папки, копировать оттуда файлы, удалять и т.д.

Чтобы закрыть контейнер от посторонних, нажмите кнопку Размонтировать :

Чтобы вновь получить доступ к своим секретным файлам, заново смонтируйте зашифрованный диск.

Настройка VeraCrypt

У VeraCrypt довольно много настроек, которые вы можете изменить для вашего удобства. Я настоятельно рекомендую поставить галочку на «Автоматически размонтировать тома при неактивности в течение »:

А также установить горячую клавишу для «Сразу размонтировать все, очистить кэш и выйти »:

Портативная версия VeraCrypt в Windows

Начиная с версии 1.22 (которая на момент написания является бетой) для Windows был добавлен портативный вариант. Если вы прочитали раздел про установку, вы должны помнить, что программа и так является портативной и позволяет просто извлечь свои файлы. Тем не менее, отдельный портативный пакет имеет свои особенности: для запуска установщика вам нужны права администратора (даже если вы хотите просто распаковать архив), а портативная версия может быть распакована без прав администратора – отличие только в этом.

Официальные бета версии доступны только . В папке VeraCrypt Nightly Builds файлом с портативной версией является VeraCrypt Portable 1.22-BETA4.exe.

Файл с контейнером можно разместить на флешке. На эту же флешку можно скопировать портативную версию VeraCrypt – это позволит вам открывать зашифрованный раздел на любом компьютере, в том числе без установленной VeraCrypt. Но помните об опасности перехвата нажатия клавиш – вероятно, в этой ситуации может помочь экранная клавиатура.

Как правильно использовать программное обеспечение для шифрования

Несколько советов, которые помогут вам лучше сохранять свои секреты:

- Старайтесь не допускать посторонних лиц до вашего компьютера, в том числе не сдавайте ноутбуки в багаж в аэропортах; если есть возможность, отдавайте компьютеры в ремонт без системного жёсткого диска и т.д.

- Используйте сложный пароль. Не используйте тот же самый пароль, который вы используете для почты и т.д.

- При этом не забудьте пароль! Иначе данные будет невозможно восстановить.

- Скачивайте все программы только с официальных сайтов.

- Используйте бесплатные программы или купленные (не используйте взломанный софт). А также не скачивайте и не запускайте сомнительные файлы, поскольку все подобные программы, среди прочих зловредных элементов, могут иметь килоггеры (перехватчики нажатий клавиш), что позволит злоумышленнику узнать пароль от вашего зашифрованного контейнера.

- Иногда в качестве средства от перехвата нажатий клавиш рекомендуют использовать экранную клавиатуру – думается, в этом есть смысл.

) я затрагивал тему защиты личной информации, но этот способ не является надежным, так как снять пароль с папки можно.

Один из вариантов такой защиты — это встроенная в Windows (7 или 8) функция шифрования под названием BitLocker . С ее помощью можно поставить пароль на флешку, внешний диск или любой раздела диска, и, таким образом, защитить личную информацию от доступа посторонних лиц.

Но есть одни минус — эта функция доступна не для всех версий Windows. Для Windows 7 только в версии Ultimate , для Windows 8 — в версии Pro .

Альтернативный вариант защиты — это бесплатные/платные программы, которые создают виртуальный зашифрованный диск — это специальный файл-контейнер, при подключении которого в системе появляется отдельный диск, с которым можно работать, как с обычным диском. Я использую такие контейнеры в антивирусе Kaspersky Crystal. Также есть бесплатные программы, например, TrueCrypt.

Но с TrueCrypt сейчас непонятная ситуация (была информация, что обнаружили уязвимости и проект закрыт), поэтому ее пока рассматривать не будем, а будем использовать встроенную в Windows функцию шифрования, при условии, что в вашей версии ОС есть эта функция.

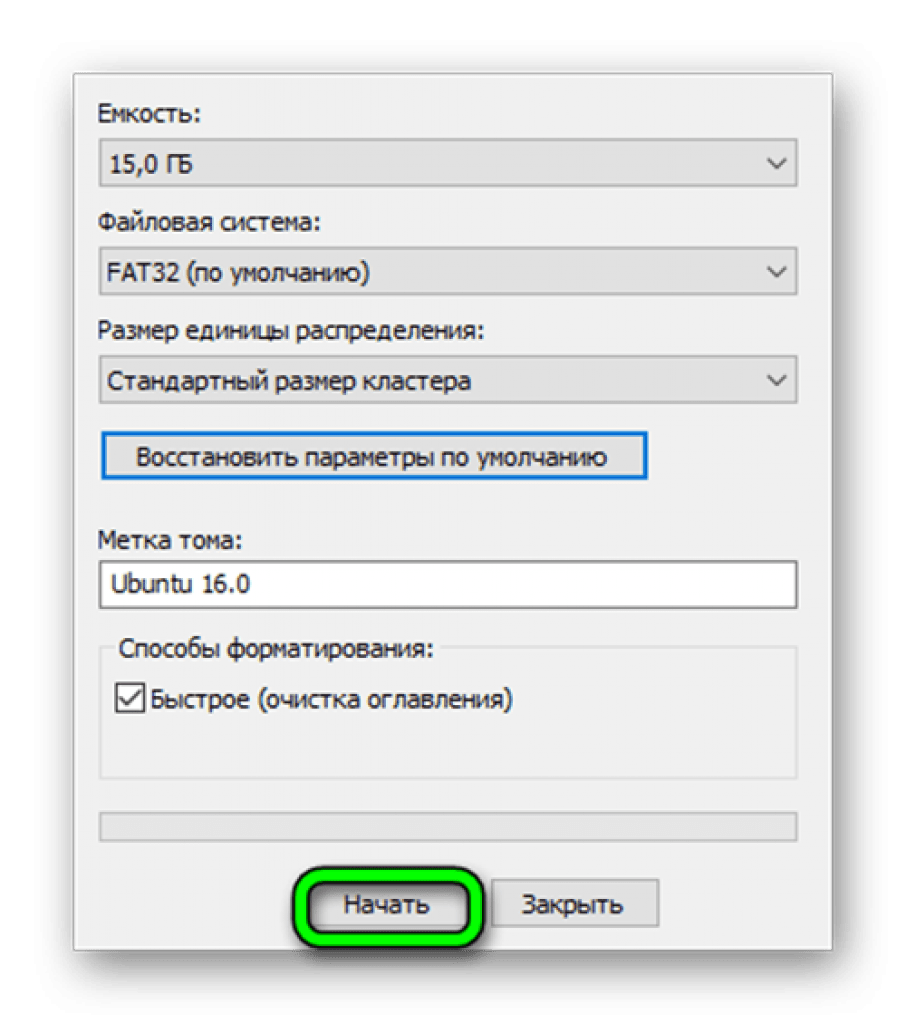

Рассмотрим пример шифрования флешки:

Шифрование флешки.

Для шифрования флешки необходимо зайти в проводник, кликнуть правой кнопкой мыши по флешке и выбрать пункт «Включить BitLocker» :

Запустится «Инициализация диска» после чего необходимо будет выбрать «Способ снятия блокировки диска».

Выбираем первый способ — «Использовать пароль для снятия блокировки диска», вводим пароль и нажимаем «Далее»:

Если вы забудете пароль, то с помощью этого ключа вы сможете восстановить доступ к флешке, поэтому обязательно его сохраните на жестком диске, в какой-то своей папке, которую кроме вас обычно никто не использует.

При сохранении файла можно указать, например, объем флешки, чтоб было понятно для какой именно флешки этот ключ:

После сохранения ключа восстановления становится активной кнопка «Далее» :

Жмем ее, чтоб запустить процесс шифрования, после чего жмем «Начать шифрование» :

Само шифрование длится долго (минут 30), поэтому дождитесь сообщения о его завершении:

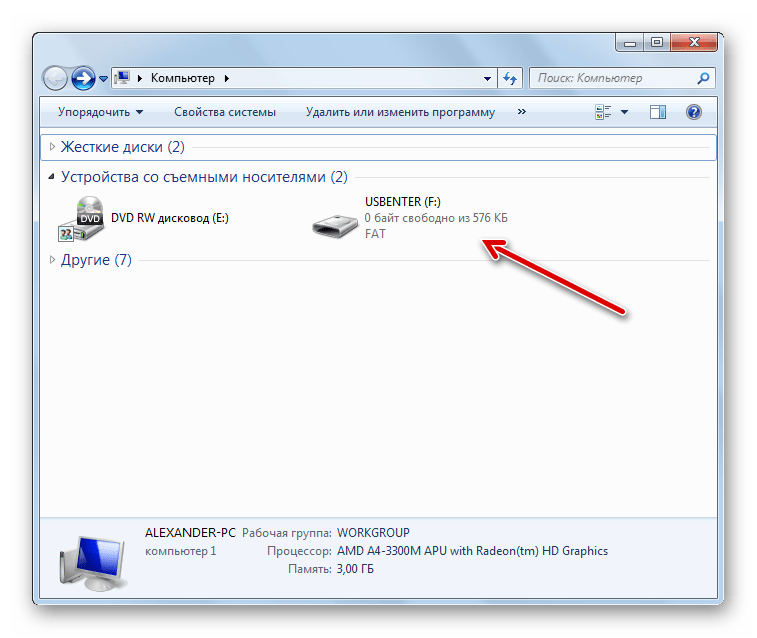

После нажатия на кнопку «Закрыть», в проводнике зашифрованный диск будет выглядеть следующим образом:

После шифрования доступ к флешке будет открыт, поэтому можно работать с файлами. Теперь извлечем флешку и подключим ее обратно. Появится окно для ввода пароля:

На домашнем компьютере можно поставить галочку возле опции «В дальнейшем автоматически снимать блокировку с этого компьютера» . В этом случае ввод пароля на этом компьютере требоваться не будет, а на всех других компьютерах при подключении нужно будет вводить пароль.

Шифрование раздела диска.

Для шифрования раздела диска процедура такая же — необходимо нажать правую кнопку мыши по диску и выбрать «Включить BitLocker» , далее ввести пароль, сохранить ключ восстановления и произвести шифрование.

Но имейте в виду, что шифрование будет длиться долго, особенно, если объем диска большой. Поэтому я рекомендую создать на диске отдельный раздел небольшого объема (объем зависит от того, что вы будете на нем хранить) и потом зашифровать этот раздел. Для создания нового раздела диска можно воспользоваться бесплатной программой Partition Manager. Урок по этой программе .

Как отключить BitLocker.

Для отключения шифрования необходимо зайти в панель управления и выбрать «Шифрование диска BitLocker» :

Находим свой диск и нажимаем «Выключить BitLocker» :

В следующем окне подтверждаем расшифровку диска:

Выводы.

Если у вас подходящая версия windows, то вы можете зашифровать флешку или диск без стороннего ПО. Особенно это удобно для флешки, так как вы можете использовать ее на любом компьютере с Windows. Правда, в Windows XP и Vista вы сможете работать с флешкой только в режиме «чтения» (не сможете записывать файлы), ну а на другом компьютер с Windows 7 или 8 вы сможете работать без каких либо ограничений.

Если же в вашей версии Windows нет функции BitLocker, то для шифрования данных необходимо использовать специальные программы, о которых мы поговорим в отдельном уроке.

Ограничение копирования файлов | Защита данных на флешке

Сейчас, как никогда раньше, чрезвычайно активизировалась деятельность недобросовестных конкурентов, пытающихся всякими правдами и неправдами раздобыть информацию, являющуюся коммерческой тайной. По этой причине чрезвычайно остро стоит проблема защиты конфиденциальных данных, разглашение которых может нанести непоправимый вред бизнесу.

Те, кому приходится хранить важную информацию на флешках, наверняка не раз задумывались о том, как бы защитить данные от посторонних. Конечно, можно позаботиться о сохранности содержимого флешки, установив для доступа пароль, однако эта мера не всегда оказывается действенной. Нередки ситуации, когда на деловых встречах, переговорах с партнерами во время презентации проекта необходимо отлучиться на время от работающего ноутбука, и очень важно быть уверенным, что во время вашего отсутствия никто не сможет воспользоваться возможностью скопировать содержимое flash драйва.

Ведущие специалисты компании «Флешки Оптом» имеют большой опыт работы со средствами защиты информации, обеспечивающими безопасность данных на USB флеш-накопителях, в том числе защиту файлов на флешке:

- от записи,

- удаления,

- копирования

- или иного несанкционированного использования.

Защита данных на флешке осуществляется за счет установки специального драйвера на накопитель, который, в свою очередь, контролирует открытие всех файлов с устройства и все операции с ними. В частности, програмно блокируются такие функции, как сохранить, сохранить как, копировать, вставить и печать.

Также драйвер дополнительно шифрует все данные на флешке, благодаря чему не остается доступных для чтения копий файлов на ноутбуке или компьютере. Последняя функция позволит сохранить конфиденциальность всех данных на USB-накопителе даже в условиях, если Вам необходимо открывать информацию на чужом компьютере для работы или для демонстрации.

Если вы хотите быть уверенными в целости и сохранности хранимых на вашем flash накопителе данных, мы предлагаем идеальное решение проблемы – воспользоваться возможностью заказать у специалистов нашей компании USB флешки с ограничением копирования файлов. Стоимость данной услуги и сроки выполнения заказа в каждом случае рассчитываются отдельно!

Пять способов защитить данные USB-флешки