Как использовать Google для взлома?

Содержание

- 0.1 Что такое Google Hacking? Как это работает?

- 0.2 Информация, доступ к которой осуществляется с помощью Google Hacking:

- 1 Общие методы взлома Google:

- 1.1 Поиск с использованием типов файлов, ключевых слов и типа сайта:

- 1.2 Используйте стоковые слова и фразы:

- 1.3 Найдите файлы, содержащие информацию для входа:

- 1.4 Неправильно настроенные веб-серверы:

- 1.5 Поиск по номеру:

- 1.6 Google Hack для поиска внутри сайтов, требующих регистрации:

- 1.7 Поиск на родном языке:

Короткие байты: Google Hacking — это метод доступа к информации, которая общедоступна, но не предназначена для публичного распространения. Используя определенные методы интеллектуального поиска, можно получить неожиданные результаты на странице поиска Google. Здесь мы собрали список самых популярных методов взлома Google, упомянутых в электронной книге взлома АНБ. Эти методы включают использование типов файлов, фондовых фраз, чисел и т. Д. В процессе поиска.

Эти методы включают использование типов файлов, фондовых фраз, чисел и т. Д. В процессе поиска.

В прошлом мы рассказывали вам о многих хитростях и советах по поиску в Google, которые помогут вам улучшить свою игру и эффективно находить контент в Интернете. Правительственные кибер-шпионы и хакеры также используют эти поисковые системы для извлечения полезной информации.

Очевидно, что эти хитрости поиска немного более продвинуты. Еще в 2013 году Агентство национальной безопасности выпустило электронную книгу, раскрывающую новые методы поиска разведывательной информации в Интернете.

Это 643-страничное руководство под названием «Распутывание в Интернете: руководство по исследованиям в Интернете» содержит множество полезных советов, касающихся использования интернет-архива, поисковых систем, общедоступных веб-сайтов и т. Д. Самая интересная часть этой книги называется «Google Hacking».

Что такое Google Hacking? Как это работает?

Руководство АНБ описывает Google (или любую поисковую систему) как взломать следующим образом:

«Взлом Google» включает использование общедоступных поисковых систем для доступа к общедоступной информации, которая почти наверняка не была предназначена для публичного распространения ».

Это в основном умный и законный метод поиска информации, которой нет в общедоступном Интернете.

Если вы хотите понять, как работает Google Hacking, вам нужно прочитать, как работают поисковые системы. Благодаря своим паукам поисковая система, такая как Google, может открывать и индексировать все части веб-сайта, если «дверь» открыта. С помощью файла Robot.txt веб-мастера могут ограничить количество поисковых машин.

Очень часто веб-мастеру не удается правильно настроить файл Robot.txt. Эта ситуация ухудшилась пару лет назад, когда Google начал индексировать типы файлов, такие как PDF, Word, Excel, Access, Excel и т. Д.

Многие организации до сих пор не защищают свои конфиденциальные данные и файлы. Таким образом, тонны полезной информации обязательно появятся в базе данных Google.

Информация, доступ к которой осуществляется с помощью Google Hacking:

Что если я скажу вам, что вы можете получить много шокирующей информации с помощью взлома Google? Эти данные обычно подпадают под следующие категории:

- Личная и финансовая информация

- Идентификатор пользователя, учетные записи компьютера, пароли

- Данные частной или частной компании

- Чувствительная правительственная информация

- Недостатки на сайтах и серверах

Эти методы являются отличным и нетрадиционным методом обнаружения конфиденциальной информации. Давайте расскажем вам о самых распространенных.

Давайте расскажем вам о самых распространенных.

Поиск с использованием типов файлов, ключевых слов и типа сайта:

Многие веб-сайты и организации хранят свои финансовые, кадровые и т. Д. Данные в формате Microsoft Excel. Итак, вот как вам нужно искать некоторую конфиденциальную информацию о южноафриканской компании. Не забудьте включить ключевые слова, такие как конфиденциальный, бюджет и т. Д.

[filetype: xls site: za конфиденциально]

Используйте стоковые слова и фразы:

Наряду с типами файлов, такими как Excel, Word или PowerPoint, также рекомендуется использовать стандартные слова и фразы, такие как не распространяемые, конфиденциальные, проприетарные, не для распространения и т. Д.

Найдите файлы, содержащие информацию для входа:

Вам нужно искать файлы, содержащие логин, пароль и информацию об идентификаторе пользователя. Интересно отметить, что даже иностранные сайты обычно используют эти термины на английском языке. Таким образом, поиск файла электронной таблицы может выглядеть так:

[тип файла: xls site: ru login]

Неправильно настроенные веб-серверы:

Очень часто Google содержит каталоги, которые не предназначены для размещения в Интернете. В Google Hacking эти серверы предоставляют богатый набор информации. Чтобы использовать эту ошибку, нужно использовать этот формат:

В Google Hacking эти серверы предоставляют богатый набор информации. Чтобы использовать эту ошибку, нужно использовать этот формат:

[intitle: »индекс сайта: пароль kr]

Поиск по номеру:

АНБ описывает поиск Numrange как один из «самых страшных поисков, доступных через Google. Он использует 2 числа, разделенные 2 точками и без пробелов. Пользователь может использовать его с ключевыми словами поиска и другими параметрами поиска. Например:

[сайт: www.thisismydadsbank.com 617..780]

Чтобы получить более подробную информацию об этих поисках, прочитайте главу «Взлом Google» в электронной книге АНБ.

Google Hack для поиска внутри сайтов, требующих регистрации:

Очень часто некоторые сайты просят вас зарегистрироваться, чтобы просмотреть его содержимое. Для этого вы можете использовать взлом Google для просмотра содержимого без регистрации. Вы можете попробовать эти запросы или что-то подобное:

[site: www.companyname.com inurl: база данных]

[site: www. companyname.com inurl: каталог]

companyname.com inurl: каталог]

[site: www.companyname.com inurl: index]

[site: www.companyname.com inurl: компании]

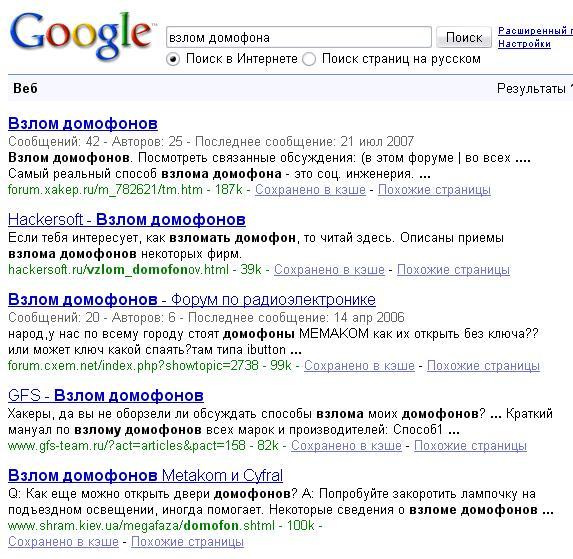

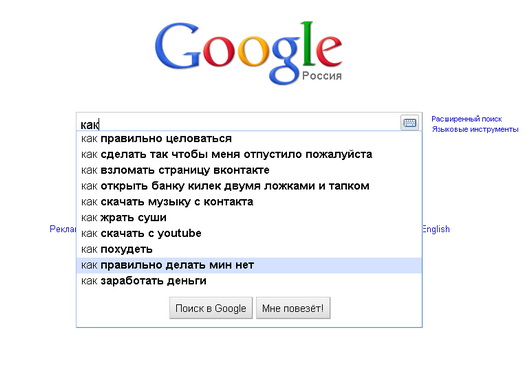

Поиск на родном языке:

С появлением все большего количества людей в Интернете люди становятся все менее зависимыми от английского. Сейчас миллионы веб-сайтов не используют языки, написанные на латинском алфавите. Таким образом, поиск, выполненный на родном языке, имеет большую вероятность возврата ожидаемого результата.

Электронная книга АНБ объясняет больше методов, которые могут быть применены к любой поисковой системе. Вы можете найти книгу здесь и ознакомиться с новыми хитростями Google Hacking.

Вы нашли эту статью интересной? Не забудьте оставить свой отзыв в разделе комментариев ниже.

Как Google защищает пользовательские данные

У киберпреступников много методов хищения данных: взлом аккаунтов, фишинг, вредоносное ПО. Штефан Миклиц и Тадек Петрашек делают все, чтобы защитить вас от мошенников.

Тадек, ваша команда отвечает за безопасность пользовательских аккаунтов.

Как вы защищаете их от хакеров?

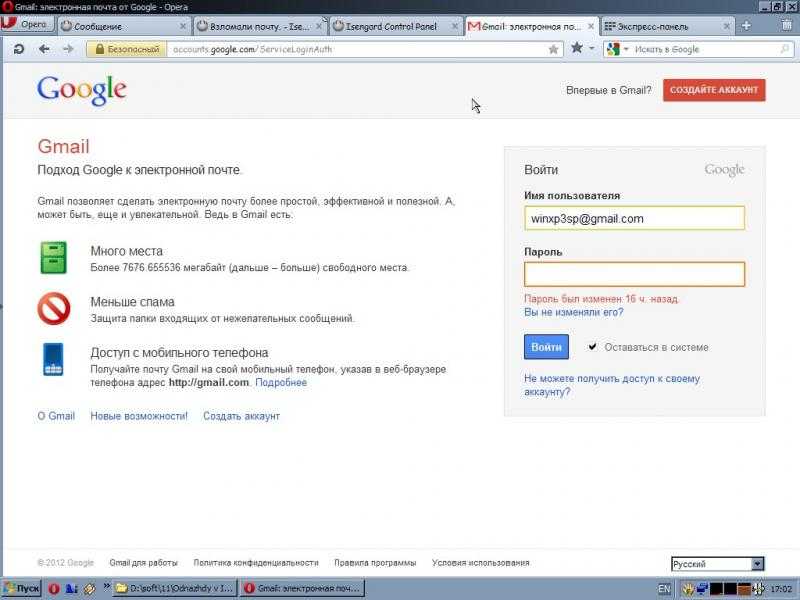

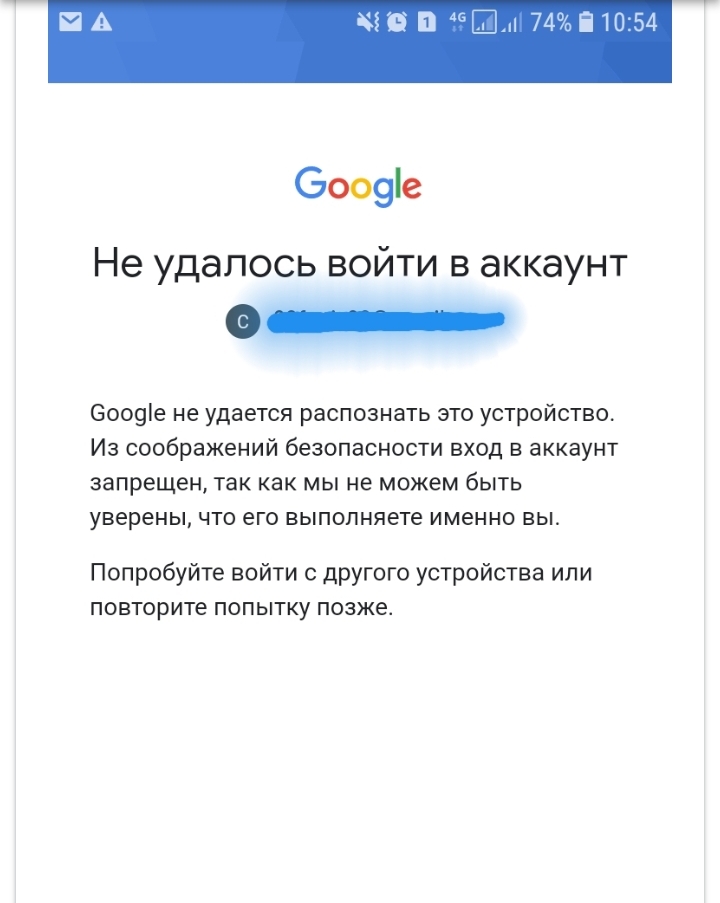

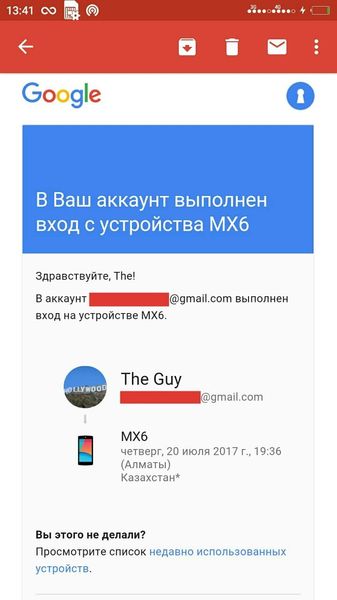

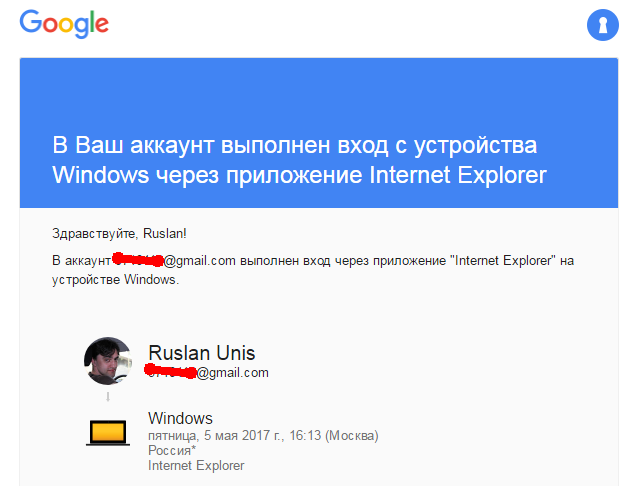

Как вы защищаете их от хакеров?Тадек Петрашек, ведущий инженер-программист по защите аккаунтов пользователей: Прежде всего мы стараемся выявлять попытки взлома. Поэтому для определения подозрительной активности используется более сотни показателей. Представьте, что вы живете в России и редко путешествуете за границу. И вот кто-то пытается войти в ваш аккаунт, будучи в Германии. Наша система безопасности сразу же заметит это и отправит вам предупреждение.

Штефан Миклиц, руководитель команды Google по вопросам конфиденциальности и безопасности: В таких ситуациях мы просим пользователя подтвердить номер телефона или предоставить другую информацию, известную только владельцу аккаунта.

Тадек Петрашек (слева) считает фишинг самой большой онлайн-угрозой.

Как часто случаются попытки взлома?

Петрашек: Каждый день происходят сотни тысяч кибератак. Главная проблема в том, что по интернету гуляют бесконечные списки учетных данных, украденных со взломанных сайтов. Но так как многие пользователи задают один и тот же пароль для нескольких аккаунтов, то данные аккаунтов Google также попадают в эти списки.

Это главная угроза безопасности?

Петрашек: Да. Я считаю, что наибольшую угрозу представляют такие списки и фишинг. Уверен, вы тоже получали электронные письма от мошенников, желающих заполучить пароль от вашего аккаунта. Мы стараемся не допустить этого. Если вам приходит подозрительное письмо в Gmail, система предупредит об опасности или автоматически отфильтрует такое сообщение. А если вы попытаетесь открыть в Chrome фишинговый сайт, то получите предупреждение.

Миклиц: Существует два основных типа фишинга. Первый – это массовая рассылка с целью собрать как можно больше учетных данных. Второй – целевой фишинг, направленный на конкретных пользователей. К таким атакам преступники могут готовиться очень тщательно, по несколько месяцев изучая жизнь потенциальной жертвы.

«Если вам приходит подозрительное письмо в Gmail, система предупредит вас об опасности».

Тадек Петрашек

Как Google помогает пользователям защищаться от таких атак?

Петрашек: Мы предлагаем двухэтапную аутентификацию. Похожая система используется в интернет-банкинге: чтобы подтвердить операцию, обычно требуется ввести пароль и одноразовый код из SMS. В сервисах Google двухэтапная аутентификация появилась раньше, чем в большинстве сервисов электронной почты, – в 2009 году. Есть и другой, похожий и не менее надежный способ защиты: сохранить в аккаунте Google свой номер телефона.

Похожая система используется в интернет-банкинге: чтобы подтвердить операцию, обычно требуется ввести пароль и одноразовый код из SMS. В сервисах Google двухэтапная аутентификация появилась раньше, чем в большинстве сервисов электронной почты, – в 2009 году. Есть и другой, похожий и не менее надежный способ защиты: сохранить в аккаунте Google свой номер телефона.

Миклиц: Двухэтапная аутентификация – хороший способ защиты аккаунта, но даже SMS можно перехватить. Например, мошенники могут обратиться к оператору мобильной связи и запросить дубликат SIM-карты. Более надежный вариант – физический электронный ключ, например устройство Bluetooth или USB-носитель.

Петрашек: Такие ключи используются в нашей программе Дополнительной защиты.

Расскажите о ней побольше.

Петрашек: Мы создали эту программу в 2017 году для пользователей, чьи аккаунты подвержены большему риску взлома: журналистов, руководителей высшего звена, политиков и оппозиционеров.

Миклиц: Если пользователь зарегистрирован в программе, мы ограничиваем доступ к данным его аккаунта для сторонних приложений и включаем дополнительные шаги подтверждения личности в случае утери электронного ключа.

Штефан Миклиц, директор по разработке ПО, руководит международной командой Google по вопросам конфиденциальности и безопасности. Он изучал компьютерные науки в Мюнхенском техническом университете, а в конце 2007 года начал работать в офисе Google в Мюнхене.

А можете привести пример серьезной кибератаки и ваших ответных действий?

Петрашек: Одна из таких атак произошла в начале 2017 года. Злоумышленники создали программу, которая получала доступ к аккаунтам Google и рассылала от имени пользователей поддельные уведомления о предоставлении доступа к некоему документу Google. Открывая документ, получатели на самом деле предоставляли вирусной программе доступ к своему почтовому ящику, и рассылку получал следующий круг контактов. Вирус распространялся очень быстро, но у нас уже был план действий.

Миклиц: Мы заблокировали рассылку этих писем в Gmail, отозвали разрешения, предоставленные программе, и защитили аккаунты пользователей. Мы также добавили системные средства безопасности, которые помогут снизить риск подобных атак в будущем. Однако злоумышленники не сдаются и постоянно пытаются взломать аккаунты Google, поэтому для нас особенно важна возможность связаться с владельцами аккаунтов по номеру мобильного телефона или резервному адресу электронной почты.

Однако злоумышленники не сдаются и постоянно пытаются взломать аккаунты Google, поэтому для нас особенно важна возможность связаться с владельцами аккаунтов по номеру мобильного телефона или резервному адресу электронной почты.

«Большинству пользователей достаточно просто соблюдать несколько базовых правил».

Штефан Миклиц

Насколько важно обычному пользователю уделять внимание безопасности аккаунта?

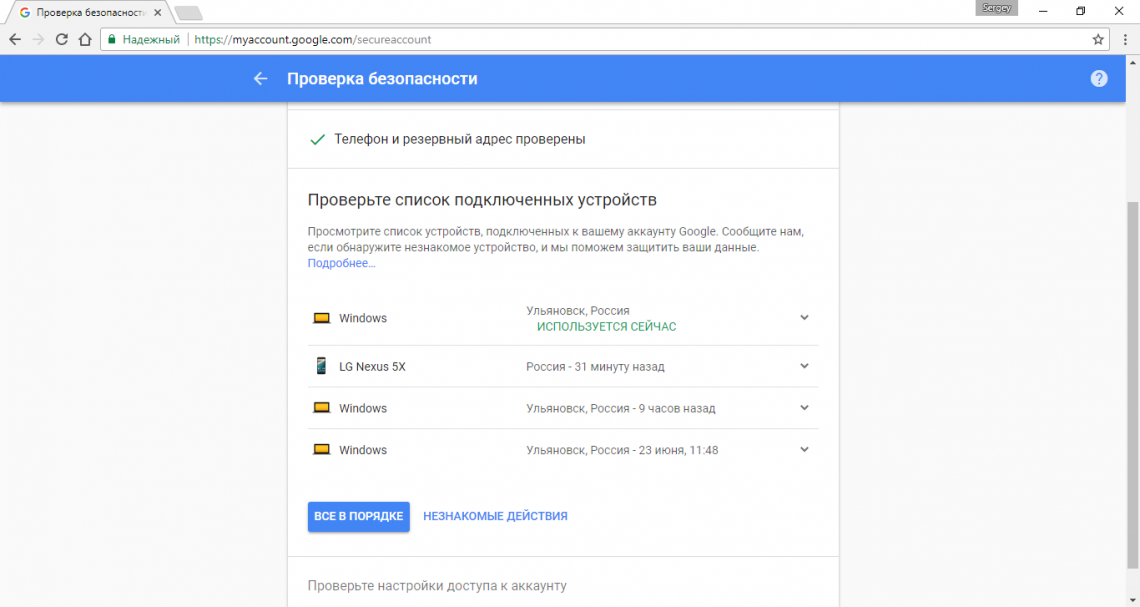

Петрашек: Многие люди задумываются об этом, но не принимают необходимых мер. Некоторым лень запоминать разные пароли, и они используют один и тот же для разных аккаунтов. А это самая грубая ошибка. Мы стараемся сделать так, чтобы пользователям было легко и удобно, а их данные были надежно защищены. Поэтому мы разработали простой способ проверки настроек безопасности в аккаунте Google – Проверку безопасности.

Миклиц: На самом деле большинству пользователей достаточно соблюдать несколько базовых правил.

Например?

Миклиц: Не используйте один пароль в нескольких сервисах, вовремя устанавливайте обновления и избегайте подозрительного ПО. Укажите в аккаунте номер мобильного телефона и дополнительный адрес электронной почты, чтобы в случае необходимости мы могли с вами связаться. Включите блокировку экрана на телефоне, чтобы у посторонних не было к нему доступа. Этого вполне достаточно для начала.

Укажите в аккаунте номер мобильного телефона и дополнительный адрес электронной почты, чтобы в случае необходимости мы могли с вами связаться. Включите блокировку экрана на телефоне, чтобы у посторонних не было к нему доступа. Этого вполне достаточно для начала.

Фото: Конни Мирбах

К началу

Узнайте, как Google обеспечивает безопасность пользователей в интернете

Инновации

Узнайте, как мы разрабатываем и распространяем технологии безопасности, создающие новые отраслевые стандарты.

Engineering Center

Узнайте, что делают специалисты Google Safety Engineering Center для повышения безопасности в интернете.

Советы и инструменты для взлома Google

Что такое взлом Google?

Чем мощнее и сложнее становятся эти поисковые роботы, тем больше они охватывают сервер, представленный в Интернете. Чем мощнее и прогрессивнее становятся эти краулеры, тем больше они могут охватить публично открытый сервер. Впоследствии любые данные, которые случайно открываются с помощью веб-сервера или веб-приложения, будут немедленно получены веб-индексом. Индивидуальные конфиденциальные данные, такие как номера безопасности, номера Visa и пароли, являются одним из типов конфиденциальных данных, но они также включают специализированные и корпоративные конфиденциальные данные, такие как записи клиентов, кадровые документы для организации или загадочные уравнения, случайно размещенные на сервере. . Поисковый робот также собирает данные, которые могут выявить недостатки приложения, такие как сообщения об ошибках, содержащиеся в ответе работника на запрос интернет-поисковика, публикации индекса и т. д. Эта конфиденциальная информация доступна для просмотра любым пользователем с использованием соответствующих условий поиска.

Впоследствии любые данные, которые случайно открываются с помощью веб-сервера или веб-приложения, будут немедленно получены веб-индексом. Индивидуальные конфиденциальные данные, такие как номера безопасности, номера Visa и пароли, являются одним из типов конфиденциальных данных, но они также включают специализированные и корпоративные конфиденциальные данные, такие как записи клиентов, кадровые документы для организации или загадочные уравнения, случайно размещенные на сервере. . Поисковый робот также собирает данные, которые могут выявить недостатки приложения, такие как сообщения об ошибках, содержащиеся в ответе работника на запрос интернет-поисковика, публикации индекса и т. д. Эта конфиденциальная информация доступна для просмотра любым пользователем с использованием соответствующих условий поиска.

Несмотря на то, что установленный термин включает в себя колоссальный инструмент веб-поиска Google, мы считаем, что масштаб этой атаки включает все доступные поисковые роботы, включая Yahoo!, Ask. com, LiveSearch и другие.

com, LiveSearch и другие.

Подлинные случаи утечки информации в Интернет и обнаружения Google включают SUNY Stony Brook, где личная информация 90 000 человек была поставлена под угрозу, когда данные были ошибочно размещены в Интернете, Федеральный кредитный союз Jax, где Google получил данные от веб-сайт, связанный с организацией специалистов по печати JFCU, и городской комитет Ньюкасла-апон-Тайн, обменивающийся отдельными тонкостями нескольких тысяч жителей.

Существует множество доступных ресурсов, которые предоставляют мощные условия для использования с Google Hacking. Наиболее известным источником, скорее всего, является Johnny’s I Hack Stuff. Google Hacking Database, которая включает полный список терминов, используемых для поиска в Интернете документов, содержащих подтверждающие сертификаты, коды ошибок, слабые записи и серверы, а также местоположение веб-сервера.

Кроме того, злонамеренное действие Google Hacking может быть использовано в качестве инструмента для быстрого распространения вредоносного кода. SantyWorm, известный разрушитель веб-локалей, воспользовался специфической уязвимостью PHP. SantyWorm распространялся на слабые машины, сканируя Google и заражая их.

SantyWorm, известный разрушитель веб-локалей, воспользовался специфической уязвимостью PHP. SantyWorm распространялся на слабые машины, сканируя Google и заражая их.

Google Hacking Database

SQL-вставка на любой платформе может быть выполнена за 0,2 секунды Google с помощью Google. Дорки, или дорки Google, — это необычно сформированные термины, отправленные в Google в качестве вклада. Эти дорки можно использовать для обнаружения слабых серверов в Интернете, для сбора конфиденциальной информации, передаваемых слабых записей, подобластей и т. д. Эффективное использование Google Hacking может значительно упростить взаимодействие с пентестом.

Описание классификации

- Тракции

Вопросы, которые могут помочь агрессору проникнуть на веб-сервер.

- Обнаружение веб-сервера

Прекрасные возможности Google для профилирования веб-работников.

- Деликатные каталоги

Набор сайтов, совместно использующих конфиденциальные каталоги.

- Файлы, содержащие имя пользователя

Документы содержат имена пользователей, но не пароли.

- Сенсорные данные

Документы, содержащие, например, пароли, имена пользователей, подкрепления, конфиденциальные данные, файлы конфигурации.

- Вставка SQL

Слабые места для обхода усилий по обеспечению безопасности приложений.

- Слабые файлы

Слабые документы, которые Google может обнаружить на веб-сайтах.

- Файлы, содержащие пароли

Записи содержат пароли.

- Weak Servers

Поиски выявляют воркеры с явными уязвимостями.

- Страницы, содержащие порталы входа в систему

Страницы входа для различных администраций, вход на сайты с более тонкими возможностями.

- Сообщения об ошибках

Подробные сообщения об ошибках, которые включают, например, имя пользователя, секретный ключ…

- Информационные сообщения и уязвимости

Поиски находят слабых работников, различные сообщения с предупреждениями о безопасности и, как правило, являются явным элементом или представлением.

- Данные организации или уязвимости

Содержат такие вещи, как брандмауэр, приманка, журналы IDS, сетевые данные…

- Файлы, содержащие важную информацию

Никаких имен пользователей или паролей, тем не менее интригующие вещи.

- Различные онлайн-устройства

Содержит такие вещи, как принтеры, видеокамеры и множество интересных вещей.

- Конфиденциальная информация о покупках в Интернете

Запросы, которые могут раскрыть информацию о покупках в Интернете, такую как информация о клиентах, поставщиках, заказах, данные платежных карт…

Логические администраторы и символы поиска Google

Злоумышленники могут использовать согласованных администраторов поиска Google, таких как И, НЕ или потенциально (с учетом регистра), точно так же, как администраторы, такие как, — и *. Более подробную информацию об этих менеджерах можно найти в следующем списке.

- И или +

Изображение : Используется для включения ключевых слов. Каждая из крылатых фраз должна быть найдена.

Модель : сеть И приложение И безопасность, сеть + приложение + безопасность

- НЕ или –

Описание : Используется для запрета крылатых фраз. Каждая из крылатых фраз должна быть найдена.

Модели : безопасность веб-приложения НЕ, безопасность веб-приложения

- ИЛИ или |

Изображение : Используется для включения крылатых фраз, где возможно, что скоординирован какой-либо лозунг. Каждый из лозунгов должен быть найден.

Модели : веб-приложение ИЛИ безопасность, веб-приложение | безопасность

- Тильда (~)

Описание : Используется для включения эквивалентов и сравнительных слов.

Модели : веб-приложение ~ безопасность

- Двойная цитата («)

Изображение : Используется для включения определенных совпадений.

- Период (. )

Изображение : Используется для включения односимвольных козырей

Модели : Безопасность приложений .eb

- Звездочка (*)

Описание : Используется для включения отдельных слов в особых случаях.

Модели : web * security

- Скобка (())

Описание : Используется для объединения вопросов

Идентификация Google Dorks Операторы

Высокопоставленные администраторы Google помогают клиенту в дальнейшей оптимизации проиндексированных списков. Ниже приведена языковая структура передовых администраторов.

Администратор, двоеточие (:) и идеальный улов, на который следует обратить внимание, — это три части лингвистической структуры. Использование двойных выражений может использоваться для встраивания пробелов («).

Упомянутый выше шаблон распознается Google, который сужает поиск на основе предоставленной информации. Например, Google будет искать строковый файл на сайте title (это заголовок по умолчанию, используемый HTTP-сервером Apache для публикации каталога) и ограничить поиск документами SQL, перечисленными Google, используя недавно процитированный запрос запроса intitle:»index of» filetype:sql.

Давайте начнем с невероятных поисковых менеджеров Google, которые отвечают за эти сильные поисковые слова Google.

intitle — указание intitle посоветует Google показывать только те страницы, которые содержат этот термин в заголовке html. Например, intitle:"страница входа" покажет те страницы, которые имеют выражение "страница входа" в тексте заголовка. allintitle — аналогично intitle, но ищет все заранее определенные термины в заголовке.inurl — поиск предопределенного термина в URL-адресе. – Например, inurl:"login.php" или inurl:login.jsp intitle:login. allinurl — то же, что и inurl, но ищет все термины в URL-адресе. filetype — ищет явные типы записей. filetype:pdf будет искать записи pdf на сайтах. Также тип файла: txt ищет записи с расширением .txt — например, «деликатный, но неклассифицированный» тип файла: pdf ext — аналогично типу файла. ext:pdf находит документы расширения pdf. intext — ищет содержимое страницы. Почти как обычный поиск в гугле. Например, intext:"index of/" или Host=*.* intext:enc_UserPassword=* ext:pcf allintext — аналогично intext, но ищет все термины, доступные в содержании. site — Ограничивает преследование определенным сайтом. – Например, сайт:example.com

В случае, если программист хочет просмотреть поле, отличное от URL-адреса, сопровождающее может быть успешно добавлено:

- intitle:

- inurl:

- intext:

- характеристика:

- сайт:

- 26 9 :

- карты:

- книга:

- froogle:

- информация:

- фильм:

- климат:

- связанные:

- альтернативные программы помогут:

Эти варианты также предлагают подходы к поиску в Интернете труднодоступного контента.

Эти варианты также предлагают подходы к поиску в Интернете труднодоступного контента.

Как предотвратить хакерские атаки Google

К сожалению, поскольку конфиденциальные данные общедоступны в Интернете и, таким образом, доступны через веб-индекс, опытный копатель данных почти неизбежно получит их в свои руки, поскольку Google Hacking, по сути, метод наблюдения, используемый злоумышленниками для обнаружения ожидаемых уязвимостей и неправильных конфигураций. В любом случае, есть несколько мер предосторожности, которые можно предпринять, чтобы избежать инцидентов, связанных с веб-индексом. Предотвращение включает в себя обеспечение того, чтобы инструмент веб-поиска не собирал конфиденциальные данные. Допустимый брандмауэр веб-приложений должен включать в себя функцию с широкими возможностями настройки, такую как возможность связывать IP-адреса специалистов по клиентам из веб-индексов или различных инструментов веб-поиска с дизайном запросов и ответов, которые отслеживают конфиденциальные данные, например, закрытый организатор. имена, такие как «/и так далее», и дизайн, напоминающий номера Visa, а затем препятствующие ответам, если есть риск утечки. В активах Johnny’s I Hack Stuff даже есть несколько примеров документов.

имена, такие как «/и так далее», и дизайн, напоминающий номера Visa, а затем препятствующие ответам, если есть риск утечки. В активах Johnny’s I Hack Stuff даже есть несколько примеров документов.

Обнаружение конфиденциальной информации, появляющейся в веб-поиске, включает в себя регулярную проверку Google на предмет утечки данных. Доступные устройства, основанные исключительно на этом стремлении, например, GooScan и Goolag Scanner, можно найти в Интернете.

На что следует обратить внимание

Взлом инструмента веб-поиска Google или других элементов Google не называется «взломом Google». Google, с другой стороны, приветствует белых программистов и предоставляет награды, если вы можете повысить безопасность их веб-приложений, взломав их.

Поскольку это влияет на все поисковые роботы, взлом Google можно назвать взломом поисковых систем. Явные запросы к другим инструментам веб-поиска, конечно, могут быть исключительными.

Заключение

Взлом Google — это не только фантастический способ поиска и просмотра страниц веб-сайта без их представления целевым платформам, но и законный метод раскрытия данных в типичном периоде сбора информации во время нападения. Это бесспорное требование для большинства оценок информационной безопасности, и при правильном выполнении оно может дать экстраординарные результаты. Многие вопросы открыто обсуждаются в GHDB, чтобы любой мог найти и проанализировать, в то время как явные, настраиваемые тесты по адресатам могут быть выполнены с помощью опытных администраторов.

Это бесспорное требование для большинства оценок информационной безопасности, и при правильном выполнении оно может дать экстраординарные результаты. Многие вопросы открыто обсуждаются в GHDB, чтобы любой мог найти и проанализировать, в то время как явные, настраиваемые тесты по адресатам могут быть выполнены с помощью опытных администраторов.

Взлом Google (Google Dorking): определение и методы

- Идентификация 101

- Взлом Google (Google Dorking): определение и методы

Взлом Google (иногда называемый Google dorking ) — это когда хакеры используют поисковые системы для выявления уязвимостей в системе безопасности. Имея немного времени и поисковые ноу-хау, хакер может найти лучший способ атаковать вас.

Исключение вашего сайта из Google неразумно. Ваши клиенты должны найти вас, и большинство из них отправятся для этого в поисковые системы. Но вы можете принять превентивные меры, чтобы хакеры не узнали, как атаковать вас через Google.

Как работает взлом Google?

Взлом Google — это исследовательская сессия, основанная на данных, которые вы сделали общедоступными через поисковую систему. Чтобы защитить себя и свою компанию, вы должны оценить, что вы позволяете Google видеть, а что следует держать в секрете.

Хакеры могут использовать любой веб-сайт для исследования. Но поскольку доля Google на рынке составляет 90 процентов, название компании стало синонимом поиска. Вот почему мы называем это взломом Google, а не простым взломом поисковой системы.

Может показаться странным использовать что-то вроде поисковой системы для выявления уязвимостей в системе безопасности. Но, к сожалению, этот метод невероятно эффективен.

Исследования показывают, что около половины всех команд разработчиков запускают уязвимый код, потому что у них закончилось время тестирования. Во время взлома Google специалисты ищут каждую точку уязвимости.

Они могут искать:

- Камеры. У вас есть подключенные устройства, записывающие важные движения?

- Каталоги.

Могут ли люди быстро найти имена и контактную информацию важных сотрудников?

Могут ли люди быстро найти имена и контактную информацию важных сотрудников? - Пароли. Вы индексируете папки, заполненные конфиденциальной информацией? Вы шифруете эту информацию?

- Порталы. Могут ли люди найти ваши целевые страницы входа?

- версий. Используете ли вы программное обеспечение с известными уязвимостями? Вы сопротивляетесь загрузке патчей безопасности?

Хакеры используют операторы расширенного поиска, чтобы сделать свою работу быстрее и эффективнее. В сочетании с названием вашего сайта эти термины отображают страницы или текст, которые являются очень конкретными и легко анализируемыми.

В конце взлома Google ваш оппонент довольно много знает о вас и о том, что вы делаете для обеспечения безопасности своей компании. Злоумышленник не может запустить атаку через Google, но исследование может помочь ему спланировать свои дальнейшие действия.

Предотвращение хакерских атак Google

Вам нужно защититься от такого рода атак.

Затем используйте один из трех тегов Google в своем контенте, чтобы определить, как поисковые роботы индексируют (или пропускают) важную информацию.

- Robots.txt: этот тег не может блокировать частное содержимое от индексации. Но это может помочь, если сканирование вредит вашему серверу.

- Роботы мета: Управляйте тем, как отдельная HTML-страница отображается в результатах, или полностью исключите ее из результатов.

- X-robots-tag: Управляйте отображением не-HTML-страниц в результатах или блокируйте их отображение.

Ваш веб-разработчик может иметь твердое мнение о том, какой тег подходит вам и вашей компании. После того, как вы внедрите выбранный вами код, следите за показателями трафика, чтобы убедиться, что вы не удерживаете потребителей от страниц, которые они считают важными.

Вы также можете использовать сканер уязвимостей, чтобы убедиться, что вы не раскрываете файлы или страницы, которые должны оставаться скрытыми.

inurl — поиск предопределенного термина в URL-адресе. – Например, inurl:"login.php" или inurl:login.jsp intitle:login.

allinurl — то же, что и inurl, но ищет все термины в URL-адресе.

filetype — ищет явные типы записей. filetype:pdf будет искать записи pdf на сайтах. Также тип файла: txt ищет записи с расширением .txt — например, «деликатный, но неклассифицированный» тип файла: pdf

ext — аналогично типу файла. ext:pdf находит документы расширения pdf.

intext — ищет содержимое страницы. Почти как обычный поиск в гугле. Например, intext:"index of/" или Host=*.* intext:enc_UserPassword=* ext:pcf

allintext — аналогично intext, но ищет все термины, доступные в содержании.

site — Ограничивает преследование определенным сайтом. – Например, сайт:example.com

inurl — поиск предопределенного термина в URL-адресе. – Например, inurl:"login.php" или inurl:login.jsp intitle:login.

allinurl — то же, что и inurl, но ищет все термины в URL-адресе.

filetype — ищет явные типы записей. filetype:pdf будет искать записи pdf на сайтах. Также тип файла: txt ищет записи с расширением .txt — например, «деликатный, но неклассифицированный» тип файла: pdf

ext — аналогично типу файла. ext:pdf находит документы расширения pdf.

intext — ищет содержимое страницы. Почти как обычный поиск в гугле. Например, intext:"index of/" или Host=*.* intext:enc_UserPassword=* ext:pcf

allintext — аналогично intext, но ищет все термины, доступные в содержании.

site — Ограничивает преследование определенным сайтом. – Например, сайт:example.com  Могут ли люди быстро найти имена и контактную информацию важных сотрудников?

Могут ли люди быстро найти имена и контактную информацию важных сотрудников?

Ваш комментарий будет первым