Мобильный зловред охотится за учетными данными жертв | Новости

В июле компания «Доктор Веб» сообщила об опасном мобильном троянце Android.Backdoor.736.origin, который выполнял команды злоумышленников, похищал конфиденциальные данные и мог показывать мошеннические окна и сообщения. В течение июля вирусные аналитики обнаружили множество новых рекламных троянцев семейства Android.HiddenAds, распространявшихся через каталог Google Play. Кроме того, в вирусную базу были добавлены записи для детектирования нежелательного рекламного модуля Adware.HiddenAds.9.origin, а также троянцев-шпионов Android.Spy.567.origin и Android.Spy.568.origin.

Наиболее распространенные вредоносные программы под Android, по данным статистики:

- Android.Backdoor.682.origin – троянец, который выполняет команды злоумышленников и позволяет им контролировать зараженные мобильные устройства;

- Android.HiddenAds.1424 – троянец, предназначенный для показа навязчивой рекламы. Распространяется под видом популярных приложений;

RemoteCode.197.origin, Android.RemoteCode.5564, Android.RemoteCode.216.origin – вредоносные приложения, предназначенные для загрузки и выполнения произвольного кода.

RemoteCode.197.origin, Android.RemoteCode.5564, Android.RemoteCode.216.origin – вредоносные приложения, предназначенные для загрузки и выполнения произвольного кода.

Самые распространенные нежелательные и потенциально опасные программы, а также модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах: Adware.Zeus.1, Adware.Gexin.3.origin, Adware.Patacore.253, Adware.Altamob.1.origin.

Потенциально опасная программная платформа, которая позволяет приложениям запускать apk-файлы без их установки: Tool.VirtualApk.1.origin.

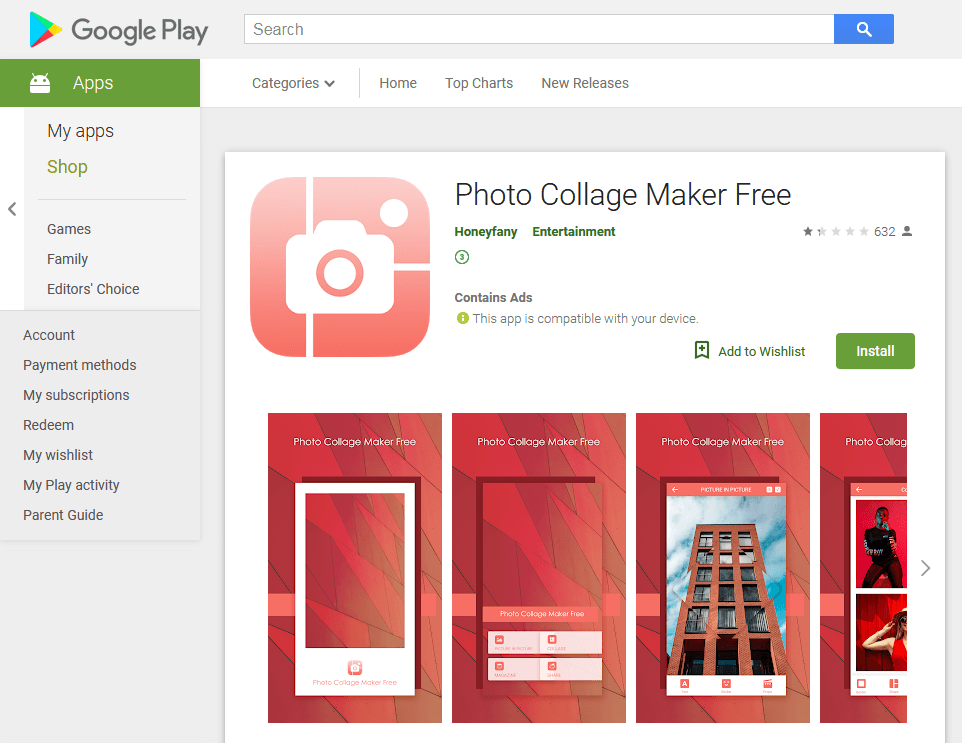

С начала июля вирусные аналитики выявили в Google Play множество рекламных троянцев семейства Android.HiddenAds, которые установили свыше 8,2 млн. пользователей. Эти вредоносные программы распространялись под видом безобидных игр и полезных приложений – фильтров для фотокамеры, системных утилит, будильников и т.д. После запуска троянцы скрывали свой значок из списка ПО на главном экране и начинали показывать баннеры, которые мешали работе с устройствами.

Кроме того, был выявлен нежелательный рекламный модуль Adware.HiddenAds.9.origin, встроенный в программу-компас и сборник обоев для рабочего стола. Он отображал рекламу даже тогда, когда эти приложения были закрыты.

Вместе с тем в прошедшем месяце в вирусную базу Dr.Web были добавлены записи для детектирования троянцев-шпионов Android.Spy.567.origin и Android.Spy.568.origin. Первый передавал на удаленный сервер SMS-сообщения, информацию о телефонных звонках, записи календаря и телефонной книги, а также сведения о хранящихся на устройстве файлах.

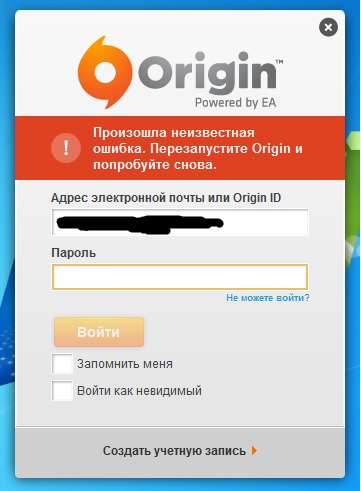

Второй показывал мошенническое сообщение, в котором потенциальной жертве сообщалось о необходимости установки обновления одного из компонентов Google Play. Если пользователь соглашался, троянец отображал фишинговое окно, которое имитировало страницу входа в учетную запись Google.

Вирусописатели допустили грамматическую ошибку во фразе «Sign in», что могло указать на подделку. Если же жертва этого не замечала и авторизовывалась в своем аккаунте, Android. Spy.568.origin крал данные текущей сессии, и злоумышленники получали доступ к конфиденциальной информации – записям календаря, проверочным кодам, телефонам и адресам электронной почты для восстановления доступа к учетной записи.

Spy.568.origin крал данные текущей сессии, и злоумышленники получали доступ к конфиденциальной информации – записям календаря, проверочным кодам, телефонам и адресам электронной почты для восстановления доступа к учетной записи.

Вы можете подписаться на нашу страницу в LinkedIn!

«Доктор Веб» рассказал, какие вирусы активничали в сентябре

РынокБезопасность

Анна Савельева | 10.10.2019По итогам сентября Google play остается главным источником вредоносных и нежелательных приложений, а шпионские ПО продолжают досаждать пользователям. По итогам сентября Google play остается главным источником вредоносных и нежелательных приложений, а шпионские ПО продолжают досаждать пользователям. Особым новичком, выявленным в сентябре, стал банковский троянец Android.Banker.352.origin, который распространялся под видом официального приложения криптобиржи YoBit. Собственно, он удостоился

чести стать «мобильной угрозой месяца».

Приложение перехватывало коды двухфакторной аутентификации из СМС, а также коды доступа из email-сообщений. Кроме того, оно перехватывало и блокировало уведомления от различных мессенджеров и программ-клиентов электронной почты. Все украденные данные Android.Banker.352.origin сохранял в базу Firebase Database.

Самым распространенным «вредоносом» в этом месяце стал Android.RemoteCode.5564 – вредоносное приложение для загрузки и выполнения произвольного кода.

А самой распространенной нежелательной или потенциально опасной программой оказалась Adware.Patacore.253 – модуль, встраиваемый в Android-приложения и предназначенный для показа навязчивой рекламы на мобильных устройствах.

Помимо привычных подставных банковских приложений, в сентябре угрозы затаились в безобидных на первый взгляд игрушках и плагинах для фотокамер, фоторедакторах, сборниках изображений. Различные

системные утилиты вроде «быстро почистить смартфон одним нажатием» тоже припасли в себе «сюрпризы».

В стане «шпионов» тоже обнаружилось пополнение. В прошедшем месяце «Доктор Веб» обнаружил несколько новых версий потенциально опасных программ, предназначенных для слежки за владельцами Android-устройств: Program.Panspy.1.origin, Program.RealtimeSpy.1.origin и Program.MonitorMinor. Эти ребята способны контролировать СМС-переписку и телефонные звонки, общение в популярных мессенджерах, отслеживать местоположение устройств, а также получать другую конфиденциальную информацию.

Доктор Веб | Doctor Web Информационная безопасность

ГК Киролан

Компания Киролан основана в 1993 году в городе Бийске Алтайского края. Компания предоставляет клиентам полный спектр услуг по информационному и техническому оснащению и обеспечивает комплексное сервисное обслуживание оборудования.

Разработка, внедрение и комплексное сопровождение ИТ- систем, позволяющих сделать использование компьютерной техники эффективным и тем самым сократить затраты производства и высвободить ресурсы предприятия для решения более важных задач. Далее>>>

Далее>>>

ПРИОРИТЕТНЫЕ НАПРАВЛЕНИЯ ДЕЯТЕЛЬНОСТИ КОМПАНИИ:

Системная интеграция — проектирование, строительство и обслуживание систем автоматизации (АСУТП), систем сбора и передачи информации (данные, голос, видео) предприятий и организаций на базе современных технологий, разработка и реализация проектов энергоснабжения с применением энергосберегающих технологий;

Продажа компьютерной техники под решения заказчика –поставка современного офисного оборудования, позволяющая повысить эффективность работы, снизить затраты на построение, поддержку и развитие ИТ-структуры организаций;

Продажа и аудит программных средств -продажа и внедрение программных продуктов, аудит имеющихся программных средств, информационное, юридическое и бухгалтерское сопровождение управления программными активами;

Сервисное обслуживание –гарантийный и послегарантийный ремонт, обслуживание оборудования зарубежных и отечественных производителей и инженерных систем.

ПРЕИМУЩЕСТВА НАШЕЙ КОМПАНИИ:

- Лицензии и сертификаты на все виды деятельности, подлежащие госрегулированию;

- Квалифицированные специалисты, чья компетенция подтверждена сертификатами компаний с мировым именем;

- Профессионализм в поиске решений возникающих задач;

- Порядочность в отношении с клиентами.

Поздравляем с наступающим Новым годом и Рождеством!

«Киролан» поздравляет с Днем знаний! 1 сентября – это праздник, который дорог каждому.

Cisco представила ряд инноваций инновации, цель которых — радикально упростить сквозное обеспечение безопасности пользователей, устройств, сетей, приложений и данных.

В апреле анализ данных статистики Dr.Web показал увеличение общего числа обнаруженных угроз на 1.73% по сравнению с мартом.

«Р7-Офис» запускает новую версию офиса. В этом релизе пользователям платформы стали доступны новые возможности, важнейшие из которых — возможность использования ЭЦП, новая опция подключения к беседе внешних абонентов по номеру телефона, а также несколько востребованных функций в офисных приложениях.

Новости 1 — 3 из 2930

Начало | Пред. | 1 2 3 4 5 | След. | Конец | Все

обзор вирусной активности для мобильных устройств за 2019 год

«Доктор Веб»: обзор вирусной активности для мобильных устройств за 2019 год

4 февраля 2020 года

Главное

В ушедшем году продолжилась тенденция к появлению многокомпонентных угроз для устройств под управлением ОС Android. Вирусописатели все чаще переносят основные функции троянцев в отдельные модули, которые загружаются и запускаются уже после установки вредоносных приложений. Это не только снижает вероятность их обнаружения, но и позволяет создавать универсальные вредоносные программы, способные выполнять самый широкий спектр задач.

Вирусописатели все чаще переносят основные функции троянцев в отдельные модули, которые загружаются и запускаются уже после установки вредоносных приложений. Это не только снижает вероятность их обнаружения, но и позволяет создавать универсальные вредоносные программы, способные выполнять самый широкий спектр задач.

Google Play вновь стал источником распространения различных угроз. Несмотря на попытки компании Google защитить официальный каталог Android-приложений, злоумышленникам по-прежнему удается размещать в нем вредоносное, нежелательное и другое опасное ПО.

Высокую активность проявили троянцы-кликеры, которые приносили доход киберпреступникам как за счет автоматических переходов по ссылкам и рекламным баннерам, так и благодаря подписке жертв на дорогостоящие мобильные услуги. Появились новые рекламные троянцы, а также нежелательные рекламные модули, которые показывали агрессивную рекламу и мешали нормальной работе с Android-устройствами. Кроме того, широкое распространение вновь получили троянцы, которые скачивают и пытаются установить другие вредоносные приложения, а также ненужное ПО.

В течение года пользователи сталкивались с очередными Android-банкерами. Также владельцам Android-устройств угрожало ПО для кибершпионажа и всевозможные бэкдоры — троянцы, позволяющие контролировать зараженные устройства и по команде выполняющие различные действия.

Актуальной осталась проблема мошенничества. Почти каждый месяц специалисты компании «Доктор Веб» фиксировали появление новых приложений, созданных для обмана и кражи денег у пользователей Android-устройств. Одна из популярных схем на вооружении злоумышленников — создание веб-сайтов с поддельными опросами, поучаствовать в которых потенциальным жертвам предлагается за «вознаграждение».

Были обнаружены и новые вредоносные приложения, которые эксплуатировали критические уязвимости ОС Android.

Тенденции прошедшего года

- Распространение угроз через каталог Google Play.

- Активность банковских троянцев.

- Появление новых вредоносных программ, помогающих злоумышленникам похищать деньги пользователей Android-устройств.

- Рост числа троянцев с модульной архитектурой, позволяющей им дольше оставаться незаметными.

- Появление новых уязвимостей и эксплуатирующих их вредоносных программ.

Наиболее интересные события 2019 года

В феврале вирусные аналитики «Доктор Веб» выявили в Google Play несколько десятков рекламных троянцев семейства Android.HiddenAds, которые злоумышленники выдавали за программы для фотосъемки, редакторы изображений и видео, полезные утилиты, сборники обоев рабочего стола, игры и другое безобидное ПО. После установки те скрывали значки из списка программ на главном экране и создавали вместо них ярлыки. При удалении таких ярлыков у пользователей создавалось ложное впечатление, что и сами троянцы удалялись с устройств, однако на самом деле они продолжали скрытно работать и практически непрерывно показывали надоедливую рекламу.

Для более успешного распространения троянцев мошенники рекламировали их в популярных онлайн-сервисах Instagram и YouTube. В результате вредоносные программы загрузили почти 10 000 000 пользователей. В течение года злоумышленники активно применяли этот метод для распространения и других троянцев этого семейства.

В результате вредоносные программы загрузили почти 10 000 000 пользователей. В течение года злоумышленники активно применяли этот метод для распространения и других троянцев этого семейства.

В марте вирусные аналитики обнаружили скрытую функцию загрузки и запуска непроверенных модулей в популярных браузерах UC Browser и UC Browser Mini. Программы могли скачивать дополнительные плагины в обход Google Play, делая свыше 500 000 000 пользователей уязвимыми для потенциальных атак злоумышленников.

В апреле компания «Доктор Веб» опубликовала исследование опасного троянца Android.InfectionAds.1, который эксплуатировал критические уязвимости Janus (CVE-2017-13156) и EvilParcel (CVE-2017-13315) в ОС Android для заражения и автоматической установки других приложений. Вирусописатели распространяли Android.InfectionAds.1 через сторонние каталоги приложений, откуда его успели скачать несколько тысяч владельцев Android-устройств. Главная функция этого троянца — показ рекламных баннеров и подмена идентификаторов популярных рекламных платформ таким образом, что вся прибыль от демонстрации легальной рекламы в зараженных приложениях поступала не их разработчикам, а авторам Android. InfectionAds.1.

InfectionAds.1.

В этом же месяце наши вирусные аналитики обнаружили модификацию банкера Android.Banker.180.origin, атаковавшего японских пользователей. Троянец распространялся под видом приложения для отслеживания почтовых отправлений и после запуска скрывал свой значок.

Вирусописатели контролировали банкера через специально созданные страницы в социальной сети «ВКонтакте», на которых в поле «Деятельность» («Activities») в зашифрованном виде располагался адрес одного из управляющих серверов. Android.Banker.180.origin искал это поле с помощью регулярного выражения, расшифровывал адрес и подключался к серверу, ожидая дальнейших команд.

Троянец по команде злоумышленников перехватывал и отправлял СМС-сообщения, показывал фишинговые окна, выполнял телефонные звонки и прослушивал окружение с использованием микрофона зараженного устройства. Также он мог управлять зараженными устройствами – например, самостоятельно включал Wi-Fi-модуль, устанавливал интернет-соединение через мобильную сеть и блокировал экран.

В июле вирусные аналитики обнаружили и исследовали опасного бэкдора Android.Backdoor.736.origin, который распространялся через Google Play под видом программы для обновления графического интерфейса OpenGL ES. Этот троянец, также известный под именем PWNDROID1, выполнял команды злоумышленников и шпионил за пользователями — собирал информацию о местоположении устройств, телефонных вызовах, контактах из телефонной книги, пересылал на сервер хранящиеся на устройствах файлы. Кроме того, он мог загружать и устанавливать приложения и показывать фишинговые окна, чтобы украсть логины, пароли и другие конфиденциальные данные.

Уже в ноябре наши специалисты выявили новую модификацию этого бэкдора. Она тоже распространялась через официальный каталог программ ОС Android, но на этот раз злоумышленники выдавали троянца за утилиту для настройки и ускорения работы браузера.

В конце лета вирусные аналитики «Доктор Веб» обнаружили троянца-кликера Android. Click.312.origin, которого загрузили порядка 102 000 000 пользователей. Кликер был встроен в самые разнообразные приложения — аудиоплееры, словари, сканеры штрих-кодов, онлайн-карты и другие, в общей сложности более чем в 30 программ. По команде управляющего сервера Android.Click.312.origin загружал сайты с рекламой и другим сомнительным содержимым.

Click.312.origin, которого загрузили порядка 102 000 000 пользователей. Кликер был встроен в самые разнообразные приложения — аудиоплееры, словари, сканеры штрих-кодов, онлайн-карты и другие, в общей сложности более чем в 30 программ. По команде управляющего сервера Android.Click.312.origin загружал сайты с рекламой и другим сомнительным содержимым.

Осенью наши специалисты выявили других троянцев семейства Android.Click — Android.Click.322.origin, Android.Click.323.origin и Android.Click.324.origin. Они не только загружали сайты с рекламой, но и подписывали жертв на дорогостоящие мобильные услуги. Эти троянцы действовали избирательно и выполняли вредоносные функции лишь на устройствах пользователей из определенных стран. Программы, в которые были встроены кликеры, злоумышленники защитили специальным упаковщиком, а сами троянцы «притворялись» известными рекламно-аналитическими платформами, чтобы снизить вероятность своего обнаружения.

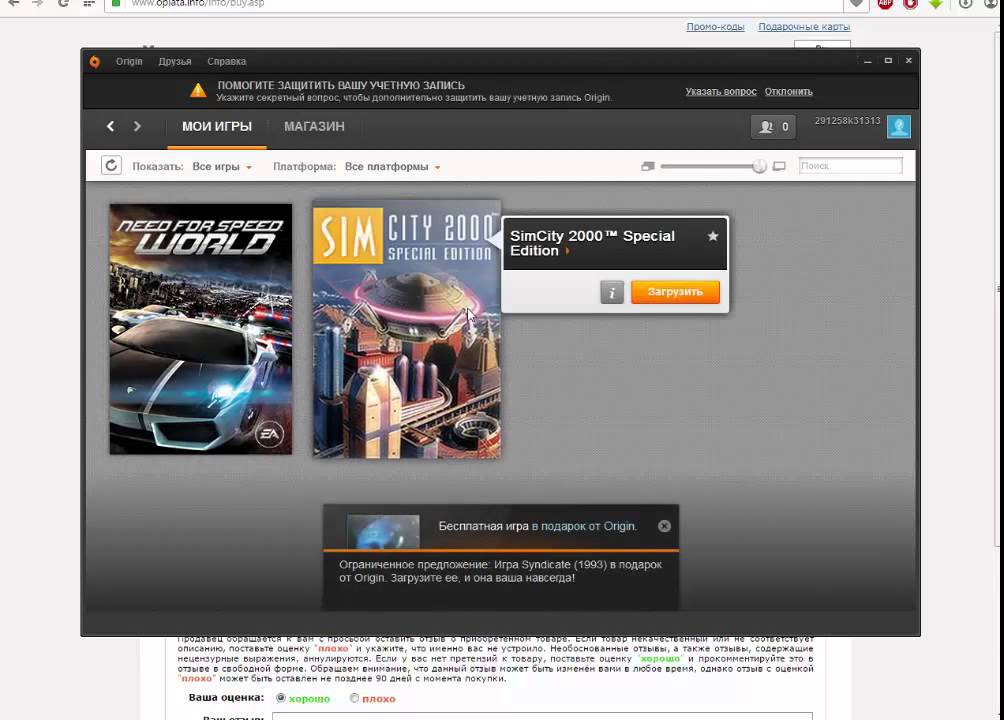

В октябре в Google Play был найден банковский троянец Android. Banker.352.origin, который распространялся под видом официального приложения криптобиржи YoBit. При запуске он показывал поддельное окно авторизации и похищал вводимые логины и пароли клиентов биржи. Затем банкер демонстрировал сообщение о временной недоступности сервиса.

Banker.352.origin, который распространялся под видом официального приложения криптобиржи YoBit. При запуске он показывал поддельное окно авторизации и похищал вводимые логины и пароли клиентов биржи. Затем банкер демонстрировал сообщение о временной недоступности сервиса.

Android.Banker.352.origin перехватывал коды двухфакторной аутентификации из СМС, а также коды доступа из email-сообщений. Кроме того, он перехватывал и блокировал уведомления от различных мессенджеров и программ-клиентов электронной почты. Все украденные данные троянец сохранял в базу Firebase Database.

В ушедшем году возросла активность троянцев семейства Android.RemoteCode. Эти вредоносные приложения по команде злоумышленников загружают дополнительные модули и произвольный код, которые затем запускают на исполнение. По сравнению с 2018 годом они обнаруживались на устройствах пользователей на 5,31% чаще.

Кроме того, в сентябре стало известно о новом семействе троянцев Android. Joker. Они тоже могли скачивать и запускать произвольный код, а также загружали веб-сайты и подписывали жертв на платные услуги. Чаще всего эти троянцы распространялись под видом приложений для фотосъемки, редактирования фото и видео, мессенджеров, игр, сборников изображений и полезных утилит для оптимизации работы Android-устройств. За несколько месяцев вирусные аналитики «Доктор Веб» выявили множество различных модификаций этих вредоносных программ.

Joker. Они тоже могли скачивать и запускать произвольный код, а также загружали веб-сайты и подписывали жертв на платные услуги. Чаще всего эти троянцы распространялись под видом приложений для фотосъемки, редактирования фото и видео, мессенджеров, игр, сборников изображений и полезных утилит для оптимизации работы Android-устройств. За несколько месяцев вирусные аналитики «Доктор Веб» выявили множество различных модификаций этих вредоносных программ.

Статистика

В 2019 году антивирусные продукты Dr.Web Для Android обнаружили на устройствах пользователей 19 367 317 угроз — на 40,9% меньше, чем годом ранее. Пик распространения троянцев, нежелательных и потенциально опасных программ, а также рекламного ПО, пришелся на январь. До середины лета их активность снижалась, однако в июле и августе опять возросла. Затем число детектирований вновь стало уменьшаться и достигло минимума в декабре.

Подавляющее большинство угроз составили всевозможные троянцы. На втором месте расположились рекламные программы и плагины. На третьем и четвертом местах со значительным отставанием оказалось потенциально опасное и нежелательное ПО.

На втором месте расположились рекламные программы и плагины. На третьем и четвертом местах со значительным отставанием оказалось потенциально опасное и нежелательное ПО.

Согласно статистике детектирований, наиболее распространенными вредоносными программами стали рекламные троянцы и троянцы, которые скачивали и запускали или устанавливали другие вредоносные приложения, а также выполняли произвольный код. Кроме того, широкое распространение получили бэкдоры, позволяющие злоумышленникам дистанционно управлять зараженными устройствами и шпионить за пользователями.

- Android.Backdoor.682.origin

- Бэкдор, который выполняет команды злоумышленников и позволяет им контролировать зараженные мобильные устройства.

- Android.RemoteCode.197.origin

- Android.RemoteCode.5564

- Троянцы, которые загружают и выполняют произвольный код. Распространяются под видом игр и полезных программ.

- Android.

HiddenAds.261.origin

HiddenAds.261.origin - Android.HiddenAds.659

- Android.HiddenAds.1424

- Android.HiddenAds.455.origin

- Троянцы, показывающие навязчивую рекламу. Чтобы их было сложнее удалить, после установки скрывают свой значок из списка приложений в меню главного экрана Android.

- Android.Triada.467.origin

- Многофункциональный троянец, выполняющий разнообразные вредоносные действия.

- Android.DownLoader.677.origin

- Троянец-загрузчик, скачивающий на Android-устройства другие вредоносные приложения.

Одними из самых распространенных нежелательных программ стали приложения, предназначенные для слежки за пользователями. Такое ПО незаметно собирает конфиденциальные сведения — СМС-переписку, информацию о телефонных разговорах, сообщениях из социальных сетей, местоположении устройств, посещаемых сайтах, хранимых на устройствах файлах и т. п. и может использоваться для кибершпионажа.

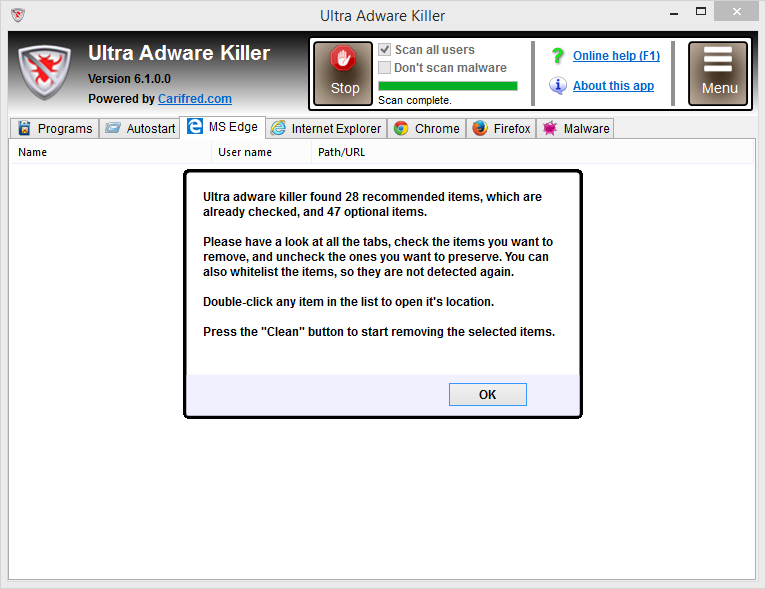

Кроме того, пользователи сталкивались с программами, имитирующими работу антивирусов, а также сомнительными каталогами приложений, через которые распространялись троянцы и пиратские копии бесплатного ПО, продаваемого злоумышленниками за деньги.

- Program.FakeAntiVirus.1.origin

- Program.FakeAntiVirus.2.origin

- Детектирование рекламных приложений, которые имитируют работу антивирусного ПО.

- Program.MonitorMinor1.origin

- Program.MobileTool.2.origin

- Program.FreeAndroidSpy.1.origin

- Program.MobileTool.2.origin

- Program.SpyPhone.4.origin

- Программы, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа.

- Program.RiskMarket.1.origin

- Магазин приложений, который содержит троянские программы и рекомендует пользователям их установку.

- Program.HighScore.2.origin

- Каталог приложений, в котором через отправку дорогостоящих СМС предлагается оплатить установку доступных в Google Play бесплатных программ.

- Program.Reaper.4.origin

- Программа, предустанавливаемая на некоторые модели Android-смартфонов.

Она без ведома пользователей собирает и передает на удаленный сервер технические сведения об устройствах и данные об их местоположении.

Она без ведома пользователей собирает и передает на удаленный сервер технические сведения об устройствах и данные об их местоположении.

Наиболее часто детектируемыми потенциально опасными приложениями стали утилиты, позволяющие запускать программы без их предварительной установки, а также ПО для получения root-полномочий.

- Tool.VirtualApk.1.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.10.origin

- Tool.SilentInstaller.3.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки.

- Tool.Rooter.3

- Tool.Rooter.48.origin

- Tool.Rooter.39.origin

- Утилиты для получения root-полномочий на Android-устройствах. Их могут использовать как злоумышленники, так и вредоносные программы.

- Tool.

SMSSend.86.origin

SMSSend.86.origin - Приложение для рассылки СМС-сообщений.

Среди рекламного ПО наибольшее распространение получили программные модули, которые показывали баннеры и видеорекламу поверх интерфейса других программ и операционной системы. Они мешали нормальной работе с Android-устройствами и могли привести к значительным расходам, если у пользователей были ограниченные тарифные планы на передачу данных в Интернете.

- Adware.Zeus.1

- Adware.Jiubang.2

- Adware.Toofan.1.origin

- Adware.Patacore.168

- Adware.Gexin.3.origin

- Adware.Patacore.1.origin

- Adware.AdPush.29.origin

- Adware.Gexin.2.origin

- Adware.Leadbolt.12.origin

- Adware.Patacore.253

- Рекламные модули, встраиваемые разработчиками ПО в приложения для их монетизации. Такие модули показывают надоедливые уведомления с объявлениями, баннеры и видеорекламу, которые мешают работе с устройствами.

Кроме того, они могут собирать конфиденциальную информацию и передавать ее на удаленный сервер.

Кроме того, они могут собирать конфиденциальную информацию и передавать ее на удаленный сервер.

Банковские троянцы

Согласно статистике детектирований антивирусными продуктами Dr.Web для Android, за последние 12 месяцев банковские троянцы обнаруживались на Android-устройствах свыше 428 000 раз. Пик распространения этих вредоносных программ пришелся на первое полугодие, после чего их активность постепенно снижалась.

Чаще всего пользователям угрожали банкеры семейств Android.BankBot, Android.SmsBot и Android.Banker. Десять наиболее распространенных в прошедшем году Android-банкеров представлены на следующей диаграмме:

- Android.SmsBot.574.origin

- Android.SmsBot.686.origin

- Android.SmsBot.692.origin

- Android.SmsBot.235

- Троянские программы, которые выполняют команды злоумышленников. Способны перехватывать и отправлять СМС-сообщения, демонстрировать мошеннические окна и уведомления, а также выполнять другие вредоносные действия.

Многие из них используются для кражи денег с банковских карт.

Многие из них используются для кражи денег с банковских карт. - Android.BankBot.1679

- Android.BankBot.125

- Android.BankBot.486.origin

- Android.BankBot.514.origin

- Android.BankBot.632.origin

- Представители семейства многофункциональных банковских троянцев, способных выполнять широкий спектр вредоносных действий. Их основная задача — похищение логинов, паролей и другой ценной информации, необходимой для доступа к счетам пользователей.

- Android.Banker.267.origin

- Банкер, который показывает фишинговые окна и крадет конфиденциальные сведения.

Уже на протяжении нескольких лет пользователей атакуют различные модификации банковского троянца Flexnet, который по классификации Dr.Web относится к семейству Android.ZBot. Эта опасная вредоносная программа угрожала владельцам Android-устройств и в 2019 году. Вирусописатели распространяют ее при помощи СМС-спама, предлагая потенциальным жертвам загрузить и установить популярные игры и программы.

Попадая на устройства, Flexnet крадет деньги как с банковских счетов, так и со счетов мобильных телефонов. Для этого троянец проверяет баланс доступных счетов и отправляет несколько СМС-сообщений с командами на перевод денег. Таким образом злоумышленники могут не только выводить средства с карт жертв на свои карты, но и оплачивать различные услуги (например, хостинг-провайдеров) и совершать внутриигровые покупки в популярных играх. Подробнее об этом банкере рассказано в публикации нашей компании.

За последние 12 месяцев банковские троянцы атаковали жителей многих стран. Например, пользователям из Японии вновь угрожали многочисленные модификации троянцев семейства Android.Banker, которые киберпреступники распространяют через поддельные сайты почтовых компаний и курьерских служб доставки.

В августе и октябре специалисты «Доктор Веб» выявили в Google Play банкеров Android.Banker.346.origin и Android.Banker.347.origin, предназначенных для владельцев Android-устройств из Бразилии. Эти опасные вредоносные приложения, представлявшие собой модификации обнаруженных в 2018 году троянцев, использовали специальные возможности (Accessibility Service) ОС Android. С их помощью они похищали информацию из СМС-сообщений, в которых могли быть одноразовые коды и другие конфиденциальные данные. Кроме того, по команде злоумышленников троянцы открывали фишинговые страницы.

Эти опасные вредоносные приложения, представлявшие собой модификации обнаруженных в 2018 году троянцев, использовали специальные возможности (Accessibility Service) ОС Android. С их помощью они похищали информацию из СМС-сообщений, в которых могли быть одноразовые коды и другие конфиденциальные данные. Кроме того, по команде злоумышленников троянцы открывали фишинговые страницы.

Мошенничество

Киберпреступники продолжают использовать вредоносные программы в различных мошеннических схемах. Например, они создают троянцев, которые загружают веб-сайты, где потенциальным жертвам предлагается пройти тесты или принять участие в опросах, ответив на несколько простых вопросов. За это мошенники обещают пользователям денежное вознаграждение. Однако чтобы получить его, те якобы должны выполнить проверочный или иной платеж – например, для «подтверждения личности» или оплаты «комиссии» за перевод. На самом деле эти деньги поступают киберпреступникам, и жертвы не получают никакого вознаграждения.

Android-троянцы семейства Android.FakeApp, которые используются в этой схеме, получили широкое распространение еще в 2018 году, и за последние 12 месяцев наши вирусные аналитики вновь фиксировали их активность, которая выросла на 96,27%. Злоумышленники размещают большинство таких вредоносных приложений в каталоге Google Play, которому многие пользователи доверяют. Поэтому владельцы Android-устройств, которые ищут способы быстро и легко заработать, не догадываются, что устанавливают не безопасные программы, а троянцев.

В начале лета специалисты компании «Доктор Веб» обнаружили другую вредоносную программу этого семейства, которая получила имя Android.FakeApp.174. Она распространялась под видом официальных приложений популярных магазинов.

Android.FakeApp.174 загружал в браузере Google Chrome веб-сайты, с которых выполнялись перенаправления на страницы партнерских программ. Там под видом неких проверок пользователям предлагалось разрешить получать уведомления с этих сайтов.

В случае согласия (и фактической подписки на веб-уведомления) жертвам начинали приходить многочисленные сообщения, часто похожие на уведомления от известных и надежных приложений или онлайн-сервисов, – например, банковских программ, социальных сетей и мессенджеров. При нажатии на такие сообщения владельцы устройств перенаправлялись на веб-сайты с сомнительным содержимым — онлайн-казино, мошенническими опросами, «розыгрышами призов» и т. п.

Перспективы и тенденции

В наступившем году одной из главных угроз для владельцев Android-устройств по-прежнему останутся банковские троянцы. Продолжится их эволюция и тенденция к трансформации многих из них в универсальные вредоносные программы, которые в зависимости от нужд киберпреступников будут решать самые разные вредоносные задачи. Дальнейшее развитие получат механизмы защиты троянцев и сокрытия вредоносного кода.

Злоумышленники продолжат организовывать таргетированные атаки, а пользователи вновь столкнутся с угрозой кибершпионажа и утечками конфиденциальных данных. Актуальной останется и проблема агрессивной рекламы. Появится больше вредоносных и нежелательных приложений, которые будут демонстрировать надоедливые баннеры и уведомления, а также троянцев, которые будут без спроса скачивать и пытаться установить рекламируемые приложения.

Актуальной останется и проблема агрессивной рекламы. Появится больше вредоносных и нежелательных приложений, которые будут демонстрировать надоедливые баннеры и уведомления, а также троянцев, которые будут без спроса скачивать и пытаться установить рекламируемые приложения.

Возможно появление новых троянцев-майнеров и выявление новых случаев внедрения вредоносных программ в прошивки Android-устройств. Кроме того, пока в ОС Android не будут внесены изменения, продолжат появляться троянцы, эксплуатирующие специальные возможности (Accessibility Service) во вред пользователям.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play main_green_4″>Бесплатный для пользователей домашних продуктов Dr.Web

Скачать бесплатно

Источник: Доктор Веб

Все новости

Новости о вирусах — «Доктор Веб»: обзор вирусной активности для мобильных устройств в декабре 2018 года

«Доктор Веб»: обзор вирусной активности для мобильных устройств в декабре 2018 года

28 декабря 2018 года

В начале декабря бразильских пользователей Android-устройств атаковал банковский троянец, распространявшийся через Google Play. Кроме того, в течение месяца в этом официальном каталоге ПО для Android были выявлены другие вредоносные приложения. В конце декабря специалисты «Доктор Веб» обнаружили новую версию коммерческой шпионской программы, собирающей большой объем конфиденциальной информации.

ГЛАВНЫЕ ТЕНДЕНЦИИ ДЕКАБРЯ

- Распространение опасного банковского троянца, предназначенного для пользователей из Бразилии

- Обнаружение новой версии потенциально опасной программы, созданной для слежки за пользователями мобильных устройств

- Выявление множества вредоносных и нежелательных приложений в Google Play

Мобильная угроза месяца

В начале декабря вирусные аналитики исследовали банковского троянца Android.BankBot.495.origin, атаковавшего клиентов бразильских кредитных учреждений. Эта вредоносная программа пыталась получить доступ к специальным возможностям (Accessibility Service) ОС Android, с использованием которых она самостоятельно управляла банковскими программами, считывала содержимое их окон и передавала злоумышленникам конфиденциальную информацию. Кроме того, Android.BankBot.495.origin показывал фишинговые окна поверх приложений и обманом получал от жертв пароли, логины, данные банковских карт и другие секретные сведения.

Подробнее об этом троянце рассказано в опубликованной на сайте компании «Доктор Веб» новости.

По данным антивирусных продуктов Dr.Web для Android

- Android.Backdoor.682.origin

- Троянская программа, которая выполняет команды злоумышленников и позволяет им контролировать зараженные мобильные устройства.

- Android.HiddenAds.261.origin

- Android.HiddenAds.659

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Android.DownLoader.573.origin

- Троянец, загружающий другие вредоносные приложения.

- Android.Mobifun.4

- Троянец, который загружает различные приложения.

- Adware.Zeus.1

- Adware.Patacore.

1.origin

1.origin - Adware.Adpush.2514

- Adware.AdPush.29.origin

- Adware.Jiubang.2

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

Угрозы в Google Play

В течение месяца в Google Play было выявлено множество вредоносных и нежелательных программ. Среди них — рекламные троянцы Android.HiddenAds.343.origin и Android.HiddenAds.847, распространявшиеся под видом игр и полезных приложений. После запуска они скрывали свой значок с главного экрана и начинали показывать рекламу.

Также были выявлены программы со встроенными нежелательными модулями Adware.Patacore и Adware.HiddenAds. Они демонстрировали рекламу даже тогда, когда содержащее их ПО не было запущено. В общей сложности такие программы установили свыше 5 300 000 пользователей.

Злоумышленники вновь распространяли мошеннические приложения. В вирусную базу Dr.Web были добавлены записи для детектирования троянцев Android.FakeApp.149, Android.FakeApp.151 и Android.FakeApp.152. Эти вредоносные программы загружали веб-страницы, на которых потенциальным жертвам предлагалось за вознаграждение ответить на вопросы. Для получения «оплаты» от пользователя требовалось выполнить проверочный платеж, однако после перевода средств киберпреступникам владельцы зараженных устройств не получали ничего.

В вирусную базу Dr.Web были добавлены записи для детектирования троянцев Android.FakeApp.149, Android.FakeApp.151 и Android.FakeApp.152. Эти вредоносные программы загружали веб-страницы, на которых потенциальным жертвам предлагалось за вознаграждение ответить на вопросы. Для получения «оплаты» от пользователя требовалось выполнить проверочный платеж, однако после перевода средств киберпреступникам владельцы зараженных устройств не получали ничего.

Кроме того, вирусные аналитики обнаружили троянца Android.Proxy.4.origin, которого вирусописатели использовали для перенаправления трафика через смартфоны и планшеты их владельцев. Android.Proxy.4.origin скрывался в безобидных на первый взгляд играх.

Кибершпионаж

Среди выявленных в декабре потенциально опасных программ оказалась новая версия коммерческого шпиона Program.Spyzie.1.origin, который позволяет следить за пользователями Android-устройств. Он перехватывает содержимое СМС и сообщений электронной почты, отслеживает телефонные звонки, историю посещений веб-браузера, координаты зараженного смартфона или планшета, получает доступ к переписке в популярных программах для онлайн-общения, а также крадет другую информацию.

Он перехватывает содержимое СМС и сообщений электронной почты, отслеживает телефонные звонки, историю посещений веб-браузера, координаты зараженного смартфона или планшета, получает доступ к переписке в популярных программах для онлайн-общения, а также крадет другую информацию.

Пользователям ОС Android угрожают различные вредоносные и нежелательные программы, которые распространяются как при помощи веб-сайтов, так и через каталог Google Play. Кроме того, злоумышленники могут инсталлировать их самостоятельно, если получат физический доступ к мобильным устройствам. Для защиты смартфонов и планшетов их владельцам следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите

Используйте Dr.Web

Скачать бесплатно

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.

Web

Web

Дата публикации: 17, Января 2019 г.

Источник: Доктор Веб

Новости о вирусах — «Доктор Веб»: обзор вирусной активности для мобильных устройств за 2019 год

«Доктор Веб»: обзор вирусной активности для мобильных устройств за 2019 год

4 февраля 2020 года

Главное

В ушедшем году продолжилась тенденция к появлению многокомпонентных угроз для устройств под управлением ОС Android. Вирусописатели все чаще переносят основные функции троянцев в отдельные модули, которые загружаются и запускаются уже после установки вредоносных приложений. Это не только снижает вероятность их обнаружения, но и позволяет создавать универсальные вредоносные программы, способные выполнять самый широкий спектр задач.

Google Play вновь стал источником распространения различных угроз. Несмотря на попытки компании Google защитить официальный каталог Android-приложений, злоумышленникам по-прежнему удается размещать в нем вредоносное, нежелательное и другое опасное ПО.

Высокую активность проявили троянцы-кликеры, которые приносили доход киберпреступникам как за счет автоматических переходов по ссылкам и рекламным баннерам, так и благодаря подписке жертв на дорогостоящие мобильные услуги. Появились новые рекламные троянцы, а также нежелательные рекламные модули, которые показывали агрессивную рекламу и мешали нормальной работе с Android-устройствами. Кроме того, широкое распространение вновь получили троянцы, которые скачивают и пытаются установить другие вредоносные приложения, а также ненужное ПО.

В течение года пользователи сталкивались с очередными Android-банкерами. Также владельцам Android-устройств угрожало ПО для кибершпионажа и всевозможные бэкдоры — троянцы, позволяющие контролировать зараженные устройства и по команде выполняющие различные действия.

Актуальной осталась проблема мошенничества. Почти каждый месяц специалисты компании «Доктор Веб» фиксировали появление новых приложений, созданных для обмана и кражи денег у пользователей Android-устройств. Одна из популярных схем на вооружении злоумышленников — создание веб-сайтов с поддельными опросами, поучаствовать в которых потенциальным жертвам предлагается за «вознаграждение».

Одна из популярных схем на вооружении злоумышленников — создание веб-сайтов с поддельными опросами, поучаствовать в которых потенциальным жертвам предлагается за «вознаграждение».

Были обнаружены и новые вредоносные приложения, которые эксплуатировали критические уязвимости ОС Android.

Тенденции прошедшего года

- Распространение угроз через каталог Google Play.

- Активность банковских троянцев.

- Появление новых вредоносных программ, помогающих злоумышленникам похищать деньги пользователей Android-устройств.

- Рост числа троянцев с модульной архитектурой, позволяющей им дольше оставаться незаметными.

- Появление новых уязвимостей и эксплуатирующих их вредоносных программ.

Наиболее интересные события 2019 года

В феврале вирусные аналитики «Доктор Веб» выявили в Google Play несколько десятков рекламных троянцев семейства Android.HiddenAds, которые злоумышленники выдавали за программы для фотосъемки, редакторы изображений и видео, полезные утилиты, сборники обоев рабочего стола, игры и другое безобидное ПО. После установки те скрывали значки из списка программ на главном экране и создавали вместо них ярлыки. При удалении таких ярлыков у пользователей создавалось ложное впечатление, что и сами троянцы удалялись с устройств, однако на самом деле они продолжали скрытно работать и практически непрерывно показывали надоедливую рекламу.

После установки те скрывали значки из списка программ на главном экране и создавали вместо них ярлыки. При удалении таких ярлыков у пользователей создавалось ложное впечатление, что и сами троянцы удалялись с устройств, однако на самом деле они продолжали скрытно работать и практически непрерывно показывали надоедливую рекламу.

Для более успешного распространения троянцев мошенники рекламировали их в популярных онлайн-сервисах Instagram и YouTube. В результате вредоносные программы загрузили почти 10 000 000 пользователей. В течение года злоумышленники активно применяли этот метод для распространения и других троянцев этого семейства.

В марте вирусные аналитики обнаружили скрытую функцию загрузки и запуска непроверенных модулей в популярных браузерах UC Browser и UC Browser Mini. Программы могли скачивать дополнительные плагины в обход Google Play, делая свыше 500 000 000 пользователей уязвимыми для потенциальных атак злоумышленников.

В апреле компания «Доктор Веб» опубликовала исследование опасного троянца Android. InfectionAds.1, который эксплуатировал критические уязвимости Janus (CVE-2017-13156) и EvilParcel (CVE-2017-13315) в ОС Android для заражения и автоматической установки других приложений. Вирусописатели распространяли Android.InfectionAds.1 через сторонние каталоги приложений, откуда его успели скачать несколько тысяч владельцев Android-устройств. Главная функция этого троянца — показ рекламных баннеров и подмена идентификаторов популярных рекламных платформ таким образом, что вся прибыль от демонстрации легальной рекламы в зараженных приложениях поступала не их разработчикам, а авторам Android.InfectionAds.1.

InfectionAds.1, который эксплуатировал критические уязвимости Janus (CVE-2017-13156) и EvilParcel (CVE-2017-13315) в ОС Android для заражения и автоматической установки других приложений. Вирусописатели распространяли Android.InfectionAds.1 через сторонние каталоги приложений, откуда его успели скачать несколько тысяч владельцев Android-устройств. Главная функция этого троянца — показ рекламных баннеров и подмена идентификаторов популярных рекламных платформ таким образом, что вся прибыль от демонстрации легальной рекламы в зараженных приложениях поступала не их разработчикам, а авторам Android.InfectionAds.1.

В этом же месяце наши вирусные аналитики обнаружили модификацию банкера Android.Banker.180.origin, атаковавшего японских пользователей. Троянец распространялся под видом приложения для отслеживания почтовых отправлений и после запуска скрывал свой значок.

Вирусописатели контролировали банкера через специально созданные страницы в социальной сети «ВКонтакте», на которых в поле «Деятельность» («Activities») в зашифрованном виде располагался адрес одного из управляющих серверов. Android.Banker.180.origin искал это поле с помощью регулярного выражения, расшифровывал адрес и подключался к серверу, ожидая дальнейших команд.

Android.Banker.180.origin искал это поле с помощью регулярного выражения, расшифровывал адрес и подключался к серверу, ожидая дальнейших команд.

Троянец по команде злоумышленников перехватывал и отправлял СМС-сообщения, показывал фишинговые окна, выполнял телефонные звонки и прослушивал окружение с использованием микрофона зараженного устройства. Также он мог управлять зараженными устройствами – например, самостоятельно включал Wi-Fi-модуль, устанавливал интернет-соединение через мобильную сеть и блокировал экран.

В июле вирусные аналитики обнаружили и исследовали опасного бэкдора Android.Backdoor.736.origin, который распространялся через Google Play под видом программы для обновления графического интерфейса OpenGL ES. Этот троянец, также известный под именем PWNDROID1, выполнял команды злоумышленников и шпионил за пользователями — собирал информацию о местоположении устройств, телефонных вызовах, контактах из телефонной книги, пересылал на сервер хранящиеся на устройствах файлы. Кроме того, он мог загружать и устанавливать приложения и показывать фишинговые окна, чтобы украсть логины, пароли и другие конфиденциальные данные.

Кроме того, он мог загружать и устанавливать приложения и показывать фишинговые окна, чтобы украсть логины, пароли и другие конфиденциальные данные.

Уже в ноябре наши специалисты выявили новую модификацию этого бэкдора. Она тоже распространялась через официальный каталог программ ОС Android, но на этот раз злоумышленники выдавали троянца за утилиту для настройки и ускорения работы браузера.

В конце лета вирусные аналитики «Доктор Веб» обнаружили троянца-кликера Android.Click.312.origin, которого загрузили порядка 102 000 000 пользователей. Кликер был встроен в самые разнообразные приложения — аудиоплееры, словари, сканеры штрих-кодов, онлайн-карты и другие, в общей сложности более чем в 30 программ. По команде управляющего сервера Android.Click.312.origin загружал сайты с рекламой и другим сомнительным содержимым.

Осенью наши специалисты выявили других троянцев семейства Android.Click — Android.Click.322.origin, Android. Click.323.origin и Android.Click.324.origin. Они не только загружали сайты с рекламой, но и подписывали жертв на дорогостоящие мобильные услуги. Эти троянцы действовали избирательно и выполняли вредоносные функции лишь на устройствах пользователей из определенных стран. Программы, в которые были встроены кликеры, злоумышленники защитили специальным упаковщиком, а сами троянцы «притворялись» известными рекламно-аналитическими платформами, чтобы снизить вероятность своего обнаружения.

Click.323.origin и Android.Click.324.origin. Они не только загружали сайты с рекламой, но и подписывали жертв на дорогостоящие мобильные услуги. Эти троянцы действовали избирательно и выполняли вредоносные функции лишь на устройствах пользователей из определенных стран. Программы, в которые были встроены кликеры, злоумышленники защитили специальным упаковщиком, а сами троянцы «притворялись» известными рекламно-аналитическими платформами, чтобы снизить вероятность своего обнаружения.

В октябре в Google Play был найден банковский троянец Android.Banker.352.origin, который распространялся под видом официального приложения криптобиржи YoBit. При запуске он показывал поддельное окно авторизации и похищал вводимые логины и пароли клиентов биржи. Затем банкер демонстрировал сообщение о временной недоступности сервиса.

Android.Banker.352.origin перехватывал коды двухфакторной аутентификации из СМС, а также коды доступа из email-сообщений. Кроме того, он перехватывал и блокировал уведомления от различных мессенджеров и программ-клиентов электронной почты. Все украденные данные троянец сохранял в базу Firebase Database.

Кроме того, он перехватывал и блокировал уведомления от различных мессенджеров и программ-клиентов электронной почты. Все украденные данные троянец сохранял в базу Firebase Database.

В ушедшем году возросла активность троянцев семейства Android.RemoteCode. Эти вредоносные приложения по команде злоумышленников загружают дополнительные модули и произвольный код, которые затем запускают на исполнение. По сравнению с 2018 годом они обнаруживались на устройствах пользователей на 5,31% чаще.

Кроме того, в сентябре стало известно о новом семействе троянцев Android.Joker. Они тоже могли скачивать и запускать произвольный код, а также загружали веб-сайты и подписывали жертв на платные услуги. Чаще всего эти троянцы распространялись под видом приложений для фотосъемки, редактирования фото и видео, мессенджеров, игр, сборников изображений и полезных утилит для оптимизации работы Android-устройств. За несколько месяцев вирусные аналитики «Доктор Веб» выявили множество различных модификаций этих вредоносных программ.

Статистика

В 2019 году антивирусные продукты Dr.Web Для Android обнаружили на устройствах пользователей 19 367 317 угроз — на 40,9% меньше, чем годом ранее. Пик распространения троянцев, нежелательных и потенциально опасных программ, а также рекламного ПО, пришелся на январь. До середины лета их активность снижалась, однако в июле и августе опять возросла. Затем число детектирований вновь стало уменьшаться и достигло минимума в декабре.

Подавляющее большинство угроз составили всевозможные троянцы. На втором месте расположились рекламные программы и плагины. На третьем и четвертом местах со значительным отставанием оказалось потенциально опасное и нежелательное ПО.

Согласно статистике детектирований, наиболее распространенными вредоносными программами стали рекламные троянцы и троянцы, которые скачивали и запускали или устанавливали другие вредоносные приложения, а также выполняли произвольный код. Кроме того, широкое распространение получили бэкдоры, позволяющие злоумышленникам дистанционно управлять зараженными устройствами и шпионить за пользователями.

- Android.Backdoor.682.origin

- Бэкдор, который выполняет команды злоумышленников и позволяет им контролировать зараженные мобильные устройства.

- Android.RemoteCode.197.origin

- Android.RemoteCode.5564

- Троянцы, которые загружают и выполняют произвольный код. Распространяются под видом игр и полезных программ.

- Android.HiddenAds.261.origin

- Android.HiddenAds.659

- Android.HiddenAds.1424

- Android.HiddenAds.455.origin

- Троянцы, показывающие навязчивую рекламу. Чтобы их было сложнее удалить, после установки скрывают свой значок из списка приложений в меню главного экрана Android.

- Android.Triada.467.origin

- Многофункциональный троянец, выполняющий разнообразные вредоносные действия.

- Android.DownLoader.677.origin

- Троянец-загрузчик, скачивающий на Android-устройства другие вредоносные приложения.

Одними из самых распространенных нежелательных программ стали приложения, предназначенные для слежки за пользователями. Такое ПО незаметно собирает конфиденциальные сведения — СМС-переписку, информацию о телефонных разговорах, сообщениях из социальных сетей, местоположении устройств, посещаемых сайтах, хранимых на устройствах файлах и т. п. и может использоваться для кибершпионажа.

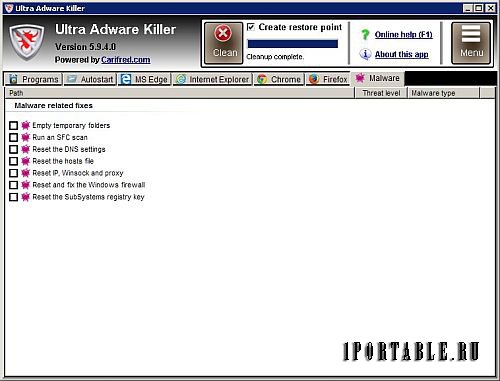

Кроме того, пользователи сталкивались с программами, имитирующими работу антивирусов, а также сомнительными каталогами приложений, через которые распространялись троянцы и пиратские копии бесплатного ПО, продаваемого злоумышленниками за деньги.

- Program.FakeAntiVirus.1.origin

- Program.FakeAntiVirus.2.origin

- Детектирование рекламных приложений, которые имитируют работу антивирусного ПО.

- Program.MonitorMinor1.origin

- Program.MobileTool.2.origin

- Program.FreeAndroidSpy.1.origin

- Program.

MobileTool.2.origin

MobileTool.2.origin - Program.SpyPhone.4.origin

- Программы, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа.

- Program.RiskMarket.1.origin

- Магазин приложений, который содержит троянские программы и рекомендует пользователям их установку.

- Program.HighScore.2.origin

- Каталог приложений, в котором через отправку дорогостоящих СМС предлагается оплатить установку доступных в Google Play бесплатных программ.

- Program.Reaper.4.origin

- Программа, предустанавливаемая на некоторые модели Android-смартфонов. Она без ведома пользователей собирает и передает на удаленный сервер технические сведения об устройствах и данные об их местоположении.

Наиболее часто детектируемыми потенциально опасными приложениями стали утилиты, позволяющие запускать программы без их предварительной установки, а также ПО для получения root-полномочий.

- Tool.

VirtualApk.1.origin

VirtualApk.1.origin - Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.10.origin

- Tool.SilentInstaller.3.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки.

- Tool.Rooter.3

- Tool.Rooter.48.origin

- Tool.Rooter.39.origin

- Утилиты для получения root-полномочий на Android-устройствах. Их могут использовать как злоумышленники, так и вредоносные программы.

- Tool.SMSSend.86.origin

- Приложение для рассылки СМС-сообщений.

Среди рекламного ПО наибольшее распространение получили программные модули, которые показывали баннеры и видеорекламу поверх интерфейса других программ и операционной системы. Они мешали нормальной работе с Android-устройствами и могли привести к значительным расходам, если у пользователей были ограниченные тарифные планы на передачу данных в Интернете.

- Adware.Zeus.1

- Adware.Jiubang.2

- Adware.Toofan.1.origin

- Adware.Patacore.168

- Adware.Gexin.3.origin

- Adware.Patacore.1.origin

- Adware.AdPush.29.origin

- Adware.Gexin.2.origin

- Adware.Leadbolt.12.origin

- Adware.Patacore.253

- Рекламные модули, встраиваемые разработчиками ПО в приложения для их монетизации. Такие модули показывают надоедливые уведомления с объявлениями, баннеры и видеорекламу, которые мешают работе с устройствами. Кроме того, они могут собирать конфиденциальную информацию и передавать ее на удаленный сервер.

Банковские троянцы

Согласно статистике детектирований антивирусными продуктами Dr.Web для Android, за последние 12 месяцев банковские троянцы обнаруживались на Android-устройствах свыше 428 000 раз. Пик распространения этих вредоносных программ пришелся на первое полугодие, после чего их активность постепенно снижалась.

Чаще всего пользователям угрожали банкеры семейств Android.BankBot, Android.SmsBot и Android.Banker. Десять наиболее распространенных в прошедшем году Android-банкеров представлены на следующей диаграмме:

- Android.SmsBot.574.origin

- Android.SmsBot.686.origin

- Android.SmsBot.692.origin

- Android.SmsBot.235

- Троянские программы, которые выполняют команды злоумышленников. Способны перехватывать и отправлять СМС-сообщения, демонстрировать мошеннические окна и уведомления, а также выполнять другие вредоносные действия. Многие из них используются для кражи денег с банковских карт.

- Android.BankBot.1679

- Android.BankBot.125

- Android.BankBot.486.origin

- Android.BankBot.514.origin

- Android.BankBot.632.origin

- Представители семейства многофункциональных банковских троянцев, способных выполнять широкий спектр вредоносных действий.

Их основная задача — похищение логинов, паролей и другой ценной информации, необходимой для доступа к счетам пользователей.

Их основная задача — похищение логинов, паролей и другой ценной информации, необходимой для доступа к счетам пользователей. - Android.Banker.267.origin

- Банкер, который показывает фишинговые окна и крадет конфиденциальные сведения.

Уже на протяжении нескольких лет пользователей атакуют различные модификации банковского троянца Flexnet, который по классификации Dr.Web относится к семейству Android.ZBot. Эта опасная вредоносная программа угрожала владельцам Android-устройств и в 2019 году. Вирусописатели распространяют ее при помощи СМС-спама, предлагая потенциальным жертвам загрузить и установить популярные игры и программы.

Попадая на устройства, Flexnet крадет деньги как с банковских счетов, так и со счетов мобильных телефонов. Для этого троянец проверяет баланс доступных счетов и отправляет несколько СМС-сообщений с командами на перевод денег. Таким образом злоумышленники могут не только выводить средства с карт жертв на свои карты, но и оплачивать различные услуги (например, хостинг-провайдеров) и совершать внутриигровые покупки в популярных играх. Подробнее об этом банкере рассказано в публикации нашей компании.

Подробнее об этом банкере рассказано в публикации нашей компании.

За последние 12 месяцев банковские троянцы атаковали жителей многих стран. Например, пользователям из Японии вновь угрожали многочисленные модификации троянцев семейства Android.Banker, которые киберпреступники распространяют через поддельные сайты почтовых компаний и курьерских служб доставки.

В августе и октябре специалисты «Доктор Веб» выявили в Google Play банкеров Android.Banker.346.origin и Android.Banker.347.origin, предназначенных для владельцев Android-устройств из Бразилии. Эти опасные вредоносные приложения, представлявшие собой модификации обнаруженных в 2018 году троянцев, использовали специальные возможности (Accessibility Service) ОС Android. С их помощью они похищали информацию из СМС-сообщений, в которых могли быть одноразовые коды и другие конфиденциальные данные. Кроме того, по команде злоумышленников троянцы открывали фишинговые страницы.

Мошенничество

Киберпреступники продолжают использовать вредоносные программы в различных мошеннических схемах. Например, они создают троянцев, которые загружают веб-сайты, где потенциальным жертвам предлагается пройти тесты или принять участие в опросах, ответив на несколько простых вопросов. За это мошенники обещают пользователям денежное вознаграждение. Однако чтобы получить его, те якобы должны выполнить проверочный или иной платеж – например, для «подтверждения личности» или оплаты «комиссии» за перевод. На самом деле эти деньги поступают киберпреступникам, и жертвы не получают никакого вознаграждения.

Android-троянцы семейства Android.FakeApp, которые используются в этой схеме, получили широкое распространение еще в 2018 году, и за последние 12 месяцев наши вирусные аналитики вновь фиксировали их активность, которая выросла на 96,27%. Злоумышленники размещают большинство таких вредоносных приложений в каталоге Google Play, которому многие пользователи доверяют. Поэтому владельцы Android-устройств, которые ищут способы быстро и легко заработать, не догадываются, что устанавливают не безопасные программы, а троянцев.

Поэтому владельцы Android-устройств, которые ищут способы быстро и легко заработать, не догадываются, что устанавливают не безопасные программы, а троянцев.

В начале лета специалисты компании «Доктор Веб» обнаружили другую вредоносную программу этого семейства, которая получила имя Android.FakeApp.174. Она распространялась под видом официальных приложений популярных магазинов.

Android.FakeApp.174 загружал в браузере Google Chrome веб-сайты, с которых выполнялись перенаправления на страницы партнерских программ. Там под видом неких проверок пользователям предлагалось разрешить получать уведомления с этих сайтов.

В случае согласия (и фактической подписки на веб-уведомления) жертвам начинали приходить многочисленные сообщения, часто похожие на уведомления от известных и надежных приложений или онлайн-сервисов, – например, банковских программ, социальных сетей и мессенджеров. При нажатии на такие сообщения владельцы устройств перенаправлялись на веб-сайты с сомнительным содержимым — онлайн-казино, мошенническими опросами, «розыгрышами призов» и т. п.

п.

Перспективы и тенденции

В наступившем году одной из главных угроз для владельцев Android-устройств по-прежнему останутся банковские троянцы. Продолжится их эволюция и тенденция к трансформации многих из них в универсальные вредоносные программы, которые в зависимости от нужд киберпреступников будут решать самые разные вредоносные задачи. Дальнейшее развитие получат механизмы защиты троянцев и сокрытия вредоносного кода.

Злоумышленники продолжат организовывать таргетированные атаки, а пользователи вновь столкнутся с угрозой кибершпионажа и утечками конфиденциальных данных. Актуальной останется и проблема агрессивной рекламы. Появится больше вредоносных и нежелательных приложений, которые будут демонстрировать надоедливые баннеры и уведомления, а также троянцев, которые будут без спроса скачивать и пытаться установить рекламируемые приложения.

Возможно появление новых троянцев-майнеров и выявление новых случаев внедрения вредоносных программ в прошивки Android-устройств. Кроме того, пока в ОС Android не будут внесены изменения, продолжат появляться троянцы, эксплуатирующие специальные возможности (Accessibility Service) во вред пользователям.

Кроме того, пока в ОС Android не будут внесены изменения, продолжат появляться троянцы, эксплуатирующие специальные возможности (Accessibility Service) во вред пользователям.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

Скачать бесплатно

Дата публикации: 06, Февраля 2020 г.

Источник: Доктор Веб

Обзор вирусной активности для мобильных устройств в октябре 2019 года | Hi-Tech

Второй осенний месяц этого года оказался неспокойным для владельцев Android-устройств. Вирусные аналитики «Доктор Веб» обнаружили в каталоге Google Play множество вредоносных программ – в частности, троянцев-кликеров Android.Click, которые подписывали пользователей на платные услуги. Среди найденных угроз также были вредоносные приложения семейства Android.Joker. Они тоже подписывали жертв на дорогостоящие сервисы и могли выполнять произвольный код. Кроме того, наши специалисты выявили других троянцев.

Вирусные аналитики «Доктор Веб» обнаружили в каталоге Google Play множество вредоносных программ – в частности, троянцев-кликеров Android.Click, которые подписывали пользователей на платные услуги. Среди найденных угроз также были вредоносные приложения семейства Android.Joker. Они тоже подписывали жертв на дорогостоящие сервисы и могли выполнять произвольный код. Кроме того, наши специалисты выявили других троянцев.

Мобильная угроза месяца

В начале октября компания «Доктор Веб» проинформировала пользователей о нескольких троянцах-кликерах, добавленных в вирусную базу Dr.Web как Android.Click.322.origin, Android.Click.323.origin и Android.Click.324.origin. Эти вредоносные приложения незаметно загружали веб-сайты, где самостоятельно подписывали своих жертв на платные мобильные сервисы. Особенности троянцев:

- встроены в безобидные программы;

- защищены коммерческим упаковщиком;

- маскируются под известные SDK;

- атакуют пользователей определенных стран.

В течение всего месяца наши вирусные аналитики выявляли и другие модификации этих кликеров — например, Android.Click.791, Android.Click.800, Android.Click.802, Android.Click.808, Android.Click.839, Android.Click.841. Позднее были найдены похожие на них вредоносные приложения, которые получили имена Android.Click.329.origin, Android.Click.328.origin и Android.Click.844. Они тоже подписывали жертв на платные услуги, но их разработчиками могли быть другие вирусописатели. Все эти троянцы скрывались в безобидных, на первый взгляд, программах — фотокамерах, фоторедакторах и сборниках обоев для рабочего стола.

По данным антивирусных продуктов Dr.Web для Android

Android. HiddenAds.472.origin

HiddenAds.472.origin

Троянец, показывающий навязчивую рекламу.

Вредоносное приложение, которое загружает и выполняет произвольный код.

Android.Backdoor.682.origin

Троянец, который выполняет команды злоумышленников и позволяет им контролировать зараженные мобильные устройства.

Android.DownLoader.677.origin

Загрузчик других вредоносных программ.

Android.Triada.465.origin

Многофункциональный троянец, выполняющий разнообразные вредоносные действия.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.11.origin

- Tool.VirtualApk.1.origin

Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. - Tool.Rooter.3

Утилита, предназначенная для получения root-полномочий на Android-устройствах. Может использоваться злоумышленниками и вредоносными программами.

Может использоваться злоумышленниками и вредоносными программами.

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах:

- Adware.Patacore.253

- Adware.Myteam.2.origin

- Adware.Toofan.1.origin

- Adware.Adpush.6547

- Adware.Altamob.1.origin

Троянцы в Google Play

Наряду с троянцами-кликерами вирусные аналитики компании «Доктор Веб» выявили в Google Play множество новых версий, а также модификаций уже известных вредоносных приложений семейства Android.Joker. Среди них — Android.Joker.6, Android.Joker.7, Android.Joker.8, Android.Joker.9, Android.Joker.12, Android. Joker.18 и Android.Joker.20.origin. Эти троянцы загружают и запускают дополнительные вредоносные модули, способны выполнять произвольный код и подписывают пользователей на дорогостоящие мобильные сервисы. Они распространяются под видом полезных и безобидных программ — сборников изображений для рабочего стола, фотокамер с художественными фильтрами, различных утилит, фоторедакторов, игр, интернет-мессенджеров и другого ПО.

Joker.18 и Android.Joker.20.origin. Эти троянцы загружают и запускают дополнительные вредоносные модули, способны выполнять произвольный код и подписывают пользователей на дорогостоящие мобильные сервисы. Они распространяются под видом полезных и безобидных программ — сборников изображений для рабочего стола, фотокамер с художественными фильтрами, различных утилит, фоторедакторов, игр, интернет-мессенджеров и другого ПО.

Кроме того, наши специалисты обнаружили очередного рекламного троянца из семейства Android.HiddenAds, который получил имя Android.HiddenAds.477.origin. Злоумышленники распространяли его под видом видеоплеера и приложения, предоставляющего информацию о телефонных вызовах. После запуска троянец скрывал свой значок в списке приложений главного экрана ОС Android и начинал показывать надоедливую рекламу.

Также в вирусную базу Dr.Web были добавлены записи для детектирования троянцев Android. SmsSpy.10437 и Android.SmsSpy.10447. Они скрывались в сборнике изображений и приложении-фотокамере. Обе вредоносные программы перехватывали содержимое входящих СМС-сообщений, при этом Android.SmsSpy.10437 мог выполнять загружаемый с управляющего сервера произвольный код.

SmsSpy.10437 и Android.SmsSpy.10447. Они скрывались в сборнике изображений и приложении-фотокамере. Обе вредоносные программы перехватывали содержимое входящих СМС-сообщений, при этом Android.SmsSpy.10437 мог выполнять загружаемый с управляющего сервера произвольный код.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Обновление подписи SecuriteInfo.com для securiteinfo.hdb (Professional, Gold и Reseller edition)

Ссылка: https://www.securiteinfo.com/services/anti-spam-anti-virus/improve-detection-rate-of-zero-day-malwares-for-clamav.shtml *** Добавлены общие подписи: *** Подписи удалены из-за общих подписей: *** Подписи удалены из-за обнаружения Clamav: SecuriteInfo.com.Linux.BackDoor.Fgt.1690.32174.24345

SecuriteInfo.com.Linux.Fgt.10484.18815

SecuriteInfo.com.Linux.Fgt. 20790.17647

SecuriteInfo.com.Linux.Fgt.23297.19058

SecuriteInfo.com.Linux.Fgt.32621.20675

SecuriteInfo.com.Linux.Fgt.7892.4681

SecuriteInfo.com.Linux.Fgt.CA.28168.31057

SecuriteInfo.com.Linux.Fgt.CA.3347.249

SecuriteInfo.com.Linux.Fgt.CI.30448.16926

SecuriteInfo.com.Linux.Hajime.12894.19141

SecuriteInfo.com.Linux.Hajime.13910.27905

SecuriteInfo.com.Linux.Hajime.14378.21449

SecuriteInfo.com.Linux.Hajime.23772.1307

SecuriteInfo.com.Linux.Hajime.26397.10455

SecuriteInfo.com.Linux.Hajime.30284.32282

SecuriteInfo.com.Linux.Hajime.3583.27191

SecuriteInfo.com.Linux.Hajime.7555.10568

SecuriteInfo.com.Linux.Mirai.20.15166.2904

SecuriteInfo.com.Linux.Mirai.20.18548.20743

SecuriteInfo.com.Linux.Mirai.53.125.16364

SecuriteInfo.com.Linux.Mirai.53.7725.17810

SecuriteInfo.com.Linux.Mirai.58.23933.26746

SecuriteInfo.com.Linux.Mirai.60.3151.22086

SecuriteInfo.com.Linux.Mirai.60.31697.5886

SecuriteInfo.com.Linux.Mirai.659.5974.19163

SecuriteInfo.com.Linux.Mirai.671.12066.25945

SecuriteInfo.com.Linux.Mirai.

20790.17647

SecuriteInfo.com.Linux.Fgt.23297.19058

SecuriteInfo.com.Linux.Fgt.32621.20675

SecuriteInfo.com.Linux.Fgt.7892.4681

SecuriteInfo.com.Linux.Fgt.CA.28168.31057

SecuriteInfo.com.Linux.Fgt.CA.3347.249

SecuriteInfo.com.Linux.Fgt.CI.30448.16926

SecuriteInfo.com.Linux.Hajime.12894.19141

SecuriteInfo.com.Linux.Hajime.13910.27905

SecuriteInfo.com.Linux.Hajime.14378.21449

SecuriteInfo.com.Linux.Hajime.23772.1307

SecuriteInfo.com.Linux.Hajime.26397.10455

SecuriteInfo.com.Linux.Hajime.30284.32282

SecuriteInfo.com.Linux.Hajime.3583.27191

SecuriteInfo.com.Linux.Hajime.7555.10568

SecuriteInfo.com.Linux.Mirai.20.15166.2904

SecuriteInfo.com.Linux.Mirai.20.18548.20743

SecuriteInfo.com.Linux.Mirai.53.125.16364

SecuriteInfo.com.Linux.Mirai.53.7725.17810

SecuriteInfo.com.Linux.Mirai.58.23933.26746

SecuriteInfo.com.Linux.Mirai.60.3151.22086

SecuriteInfo.com.Linux.Mirai.60.31697.5886

SecuriteInfo.com.Linux.Mirai.659.5974.19163

SecuriteInfo.com.Linux.Mirai.671.12066.25945

SecuriteInfo.com.Linux.Mirai. 793.31798.23758

SecuriteInfo.com.Linux.Mirai.793.995.24251

SecuriteInfo.com.Linux.Mirai.801.19616.8120

SecuriteInfo.com.Linux.Mirai.801.31194.32573

SecuriteInfo.com.Linux.Mirai.802.10389.23289

SecuriteInfo.com.Linux.Mirai.TR.26682

SecuriteInfo.com.Linux.Shark.A.22743.19156

SecuriteInfo.com.Downloader.Generic_c.ALIX.31300.7994.9958

SecuriteInfo.com.TR.Agent.enw.23481.28553.16553

SecuriteInfo.com.Adware.ANDR.AdFlex.F.Gen.20054.8475.19848

SecuriteInfo.com.Adware.ANDR.Adwo.A.Gen.31616

SecuriteInfo.com.Adware.ANDR.Airpush.O.Gen.23030.26756.2626

SecuriteInfo.com.Adware.ANDR.Airpush.O.Gen.26644.18988.22601

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.16713.11681.20345

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.20573.8156.24638

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.2060.1143.27771

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.21365.18947.20859

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.24269.2698.3633

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.2574.27362.22775

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.

793.31798.23758

SecuriteInfo.com.Linux.Mirai.793.995.24251

SecuriteInfo.com.Linux.Mirai.801.19616.8120

SecuriteInfo.com.Linux.Mirai.801.31194.32573

SecuriteInfo.com.Linux.Mirai.802.10389.23289

SecuriteInfo.com.Linux.Mirai.TR.26682

SecuriteInfo.com.Linux.Shark.A.22743.19156

SecuriteInfo.com.Downloader.Generic_c.ALIX.31300.7994.9958

SecuriteInfo.com.TR.Agent.enw.23481.28553.16553

SecuriteInfo.com.Adware.ANDR.AdFlex.F.Gen.20054.8475.19848

SecuriteInfo.com.Adware.ANDR.Adwo.A.Gen.31616

SecuriteInfo.com.Adware.ANDR.Airpush.O.Gen.23030.26756.2626

SecuriteInfo.com.Adware.ANDR.Airpush.O.Gen.26644.18988.22601

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.16713.11681.20345

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.20573.8156.24638

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.2060.1143.27771

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.21365.18947.20859

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.24269.2698.3633

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.2574.27362.22775

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen. 26240.2171.27094

SecuriteInfo.com.Рекламное ПО.ANDR.RevMob.A.Gen.26438.21153.404

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.26837.19557.20017

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.27207

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.29736.6412.4146

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.4457.10156.18399

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.8823.26366.27111

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.9082.26726.14688

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.9178.26907.13441

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.9473.10475.14278

SecuriteInfo.com.Adware.ANDR.Wooboo.A.Gen.12946.23558.25133

SecuriteInfo.com.Adware.ANDR.Wooboo.A.Gen.2403.5712.11943

SecuriteInfo.com.Adware.ANDR.Wooboo.A.Gen.28172.267.8562

SecuriteInfo.com.Adware.ANDR.Wooboo.A.Gen.30781

SecuriteInfo.com.Adware.Batmobi.4.11793.4654

SecuriteInfo.com.Adware.Dangbei.1.origin.15772.1120

SecuriteInfo.com.Adware.Egame.1.1777.16819

SecuriteInfo.com.Adware.Egame.1.9837.28705

SecuriteInfo.com.Adware.Egame.1.origin.20826.3557

SecuriteInfo.

26240.2171.27094

SecuriteInfo.com.Рекламное ПО.ANDR.RevMob.A.Gen.26438.21153.404

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.26837.19557.20017

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.27207

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.29736.6412.4146

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.4457.10156.18399

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.8823.26366.27111

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.9082.26726.14688

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.9178.26907.13441

SecuriteInfo.com.Adware.ANDR.RevMob.A.Gen.9473.10475.14278

SecuriteInfo.com.Adware.ANDR.Wooboo.A.Gen.12946.23558.25133

SecuriteInfo.com.Adware.ANDR.Wooboo.A.Gen.2403.5712.11943

SecuriteInfo.com.Adware.ANDR.Wooboo.A.Gen.28172.267.8562

SecuriteInfo.com.Adware.ANDR.Wooboo.A.Gen.30781

SecuriteInfo.com.Adware.Batmobi.4.11793.4654

SecuriteInfo.com.Adware.Dangbei.1.origin.15772.1120

SecuriteInfo.com.Adware.Egame.1.1777.16819

SecuriteInfo.com.Adware.Egame.1.9837.28705

SecuriteInfo.com.Adware.Egame.1.origin.20826.3557

SecuriteInfo. com.Adware.Gexin.2.origin.10253.8185

SecuriteInfo.com.Adware.Gexin.2.origin.10872.25208

SecuriteInfo.com.Adware.Gexin.2.origin.11497.9522

SecuriteInfo.com.Adware.Gexin.2.origin.12177.24592

SecuriteInfo.com.Adware.Gexin.2.origin.12433.13486

SecuriteInfo.com.Adware.Gexin.2.origin.12757.16939

SecuriteInfo.com.Adware.Gexin.2.origin.12848.11119

SecuriteInfo.com.Adware.Gexin.2.origin.13876.8006

SecuriteInfo.com.Adware.Gexin.2.origin.1431.14

SecuriteInfo.com.Adware.Gexin.2.origin.14400.31844

SecuriteInfo.com.Adware.Gexin.2.origin.15604.2466

SecuriteInfo.com.Adware.Gexin.2.origin.15976.15818

SecuriteInfo.com.Adware.Gexin.2.origin.16674.15843

SecuriteInfo.com.Adware.Gexin.2.origin.17030.21601

SecuriteInfo.com.Adware.Gexin.2.origin.17366.29943

SecuriteInfo.com.Adware.Gexin.2.origin.17491.15308

SecuriteInfo.com.Adware.Gexin.2.origin.17495.21704

SecuriteInfo.com.Adware.Gexin.2.origin.18229.7480

SecuriteInfo.com.Adware.Gexin.2.origin.18553.3856

SecuriteInfo.com.Adware.Gexin.2.origin.18807.14580

SecuriteInfo.

com.Adware.Gexin.2.origin.10253.8185

SecuriteInfo.com.Adware.Gexin.2.origin.10872.25208

SecuriteInfo.com.Adware.Gexin.2.origin.11497.9522

SecuriteInfo.com.Adware.Gexin.2.origin.12177.24592

SecuriteInfo.com.Adware.Gexin.2.origin.12433.13486

SecuriteInfo.com.Adware.Gexin.2.origin.12757.16939

SecuriteInfo.com.Adware.Gexin.2.origin.12848.11119

SecuriteInfo.com.Adware.Gexin.2.origin.13876.8006

SecuriteInfo.com.Adware.Gexin.2.origin.1431.14

SecuriteInfo.com.Adware.Gexin.2.origin.14400.31844

SecuriteInfo.com.Adware.Gexin.2.origin.15604.2466

SecuriteInfo.com.Adware.Gexin.2.origin.15976.15818

SecuriteInfo.com.Adware.Gexin.2.origin.16674.15843

SecuriteInfo.com.Adware.Gexin.2.origin.17030.21601

SecuriteInfo.com.Adware.Gexin.2.origin.17366.29943

SecuriteInfo.com.Adware.Gexin.2.origin.17491.15308

SecuriteInfo.com.Adware.Gexin.2.origin.17495.21704

SecuriteInfo.com.Adware.Gexin.2.origin.18229.7480

SecuriteInfo.com.Adware.Gexin.2.origin.18553.3856

SecuriteInfo.com.Adware.Gexin.2.origin.18807.14580

SecuriteInfo. com.Adware.Gexin.2.origin.18853.6840

SecuriteInfo.com.Adware.Gexin.2.origin.19373.5309

SecuriteInfo.com.Adware.Gexin.2.origin.20593.13927

SecuriteInfo.com.Adware.Gexin.2.origin.20790.28328

SecuriteInfo.com.Adware.Gexin.2.origin.21977.18422

SecuriteInfo.com.Adware.Gexin.2.origin.22205.15943

SecuriteInfo.com.Adware.Gexin.2.origin.22222.2847

SecuriteInfo.com.Adware.Gexin.2.origin.23663.4781

SecuriteInfo.com.Adware.Gexin.2.origin.23908.6842

SecuriteInfo.com.Adware.Gexin.2.origin.24891.28614

SecuriteInfo.com.Adware.Gexin.2.origin.25871.16395

SecuriteInfo.com.Adware.Gexin.2.origin.26559.28577

SecuriteInfo.com.Adware.Gexin.2.origin.28429.23747

SecuriteInfo.com.Adware.Gexin.2.origin.30067.4078

SecuriteInfo.com.Adware.Gexin.2.origin.3080.6430

SecuriteInfo.com.Adware.Gexin.2.origin.4842.24587

SecuriteInfo.com.Adware.Gexin.2.origin.5027.32265

SecuriteInfo.com.Adware.Gexin.2.origin.5451.6109

SecuriteInfo.com.Adware.Gexin.2.origin.5581.235

SecuriteInfo.com.Adware.Gexin.2.origin.6793.8490

SecuriteInfo.

com.Adware.Gexin.2.origin.18853.6840